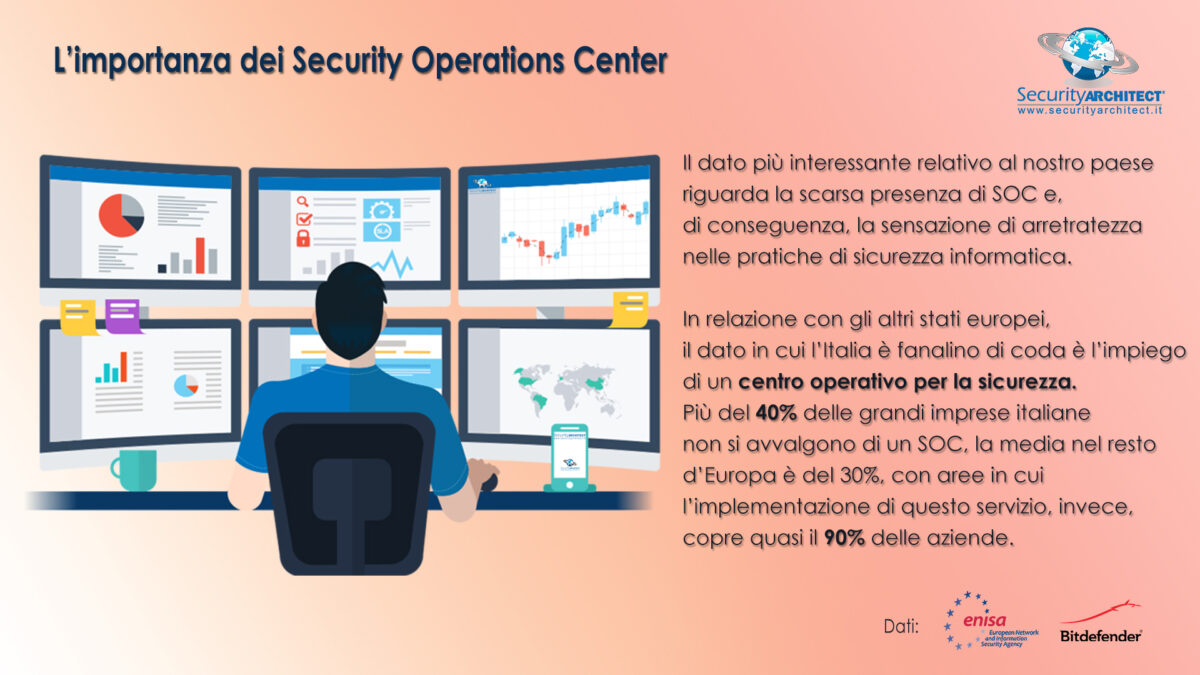

Prepararsi per l’adeguamento alla Direttiva NIS 2: il nostro impegno per la conformità aziendale Con l’approssimarsi delle vacanze estive, è essenziale guardare avanti e prepararsi al rientro. In particolare, sarà necessario attrezzarsi per il recepimento della Direttiva NIS 2 entro il 18 ottobre 2024. Questa direttiva, mirata a potenziare la sicurezza delle reti e dei […]

- Tag adeguamento ai requisiti di NIS 2, Aziende Italiane, Azioni Correttive, Bari, business continuity, conformità aziendale, conformità con NIS 2, continous monitoring, cyber security awareness training per aziende, cyber security bari, cyber security training bari, cybersecurity, cybersecurity awareness, cybersecurity bari, cybersecurity training, Direttiva NIS, Direttiva Nis 2, direttiva NIS2, Documentazione di conformità, Documentazione NIS 2, firewall, Firewall di Nuova Generazione, framework, Gap Analysis, Monitoraggio e Reporting, monitoring and evaluation, Network and Information Security, Network and security operations center, Next Generation Firewall, next-gen solutions, NIS, NIS 2, NIS2, normative e regolamenti obbligatori per le aziende italiane, obblighi normativi, Operation Technology, Ottobre 2024, Puglia, recepimento della Direttiva NIS 2, risk and vulnerability assessment, risk assessment, risposta agli incidenti informatici, Security Architect srl, security awareness, Security operation center bari, Security operation center puglia, security operations center, security operations center as a service, security operations center Bari, security operations center Puglia, sicurezza dei dati, sicurezza delle reti, sicurezza informatica, sicurezza informatica bari, sicurezza informatica puglia, sistemi informativi, SOC, strategie di sicurezza informatica