Network Security

Evolvi la tua sicurezza informatica di pari passo con le tue esigenze.

Necessità crescente

Quando ti trovi di fronte a crescenti richieste combinate con l’attuale panorama di minacce persistenti, le soluzioni di sicurezza gestite possono adattarsi alla tua azienda.

Hai difficoltà a far tenere al tuo business i ritmi richiesti dai cambiamenti tecnologici?

Il tuo network ha necessità di ampliarsi e il perimetro di sicurezza diventa labile?

Man mano che le tue attività e operazioni crescono, cresce anche la tua esigenza di sicurezza e conformità IT. Il ritmo frenetico del cambiamento nella tecnologia rende difficile garantire che le tue risorse di sicurezza crescano con la tua azienda. Hai bisogno di una soluzione scalabile.

NSS

Cercare di gestire internamente la propria sicurezza network potrebbe rivelarsi proibitivo ed inefficace. Non solo scoprirai che è difficile reclutare continuamente nuovi talenti con set di abilità per tecnologie in rapida evoluzione, ma portare questo talento a bordo è costoso. L’obiettivo deve essere quello di proteggere le risorse critiche, ed essere sicuri e tranquilli della continuità dei network in modo che l’azienda e chi ne fa parte abbia modo di concentrarsi sul proprio core business.

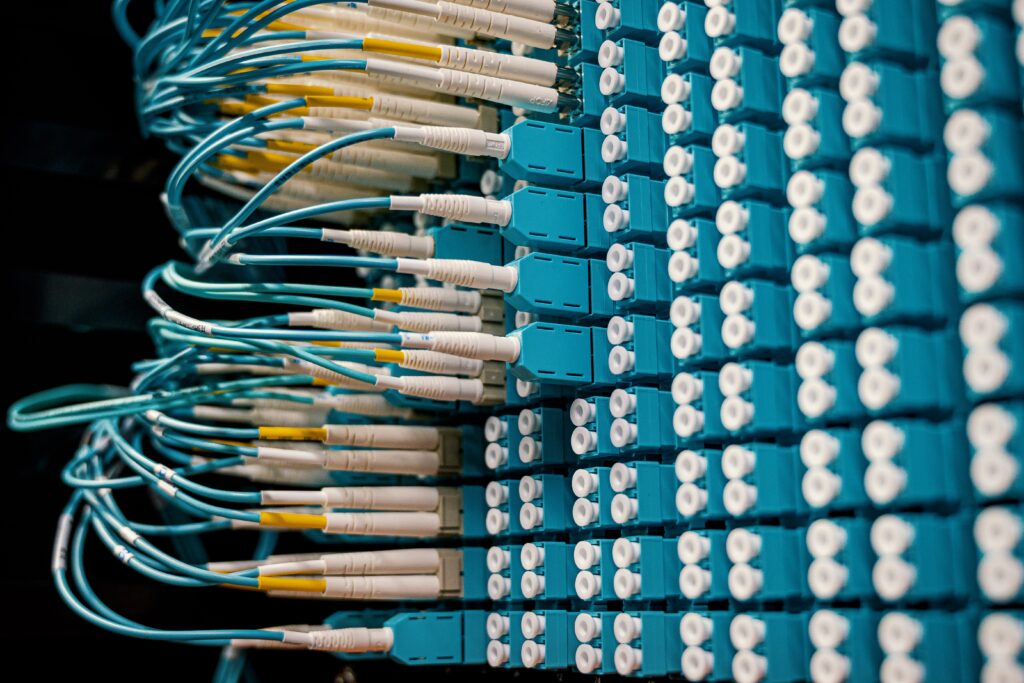

Security Architect Srl offre soluzioni in ambito network in grado di far fronte alle esigenze in continua evoluzione in un momento storico in cui lo smart-working e le comunicazioni a distanza stanno prendendo piede in alcuni ambiti della nostra società. Ci occupiamo di proteggere la rete da furti di informazioni riservate, usi non autorizzati, oltre a questo, tuteliamo dagli attacchi di virus e worm provenienti dal Web… tutti eventi che possono pregiudicare la business continuity della tua azienda.

La visione della sicurezza di Security Architect Srl è riassunta nel concetto di Self-Defending Network, ovvero una rete in grado di auto proteggersi. In particolare tutti gli elementi dell’infrastruttura (applicazioni, desktop, dispositivi, server, router, switch, access point per le connessioni wireless…) operano congiuntamente, in modo intelligente, proteggendo tutte le informazioni e, di conseguenza, i dispositivi connessi.

Le funzioni di sicurezza integrate proteggono la tua rete contro i furti di informazioni, i virus e gli errori delle risorse aziendali, garantendoti la massima tranquillità e facilitando il tuo lavoro.

Vantaggi

- Protezione dagli attacchi che provengono dall’interno e dall’esterno della rete.

- Salvaguardia della privacy per tutte le comunicazioni.

- Controllo degli accessi attraverso l’identificazione.

- Riduzione dei rischi dovuti alla diffusione di dati sensibili o alla non conformità con le normative inerenti la privacy e la sicurezza dei dati.

- Mantenimento del livello produttivo anche nei periodi di implementazione di nuove soluzioni e protocolli nella rete.

- Ritorno degli investimenti grazie all’abbattimento dei costi di gestione e manutenzione dell’infrastruttura.

Affidando a Security Architect la sicurezza della tua azienda, avrai un’infrastruttura compresa di:

Bloccano il traffico indesiderato e pericoloso operando come filtro tra la rete aziendale e le altre reti.

Virtual Private Network: hanno lo scopo di codificare e criptare le informazioni prima dell’invio, gestire la verifica dell’identità degli utenti e proteggere tutte le informazioni in transito.

Intrusion Prevention System: i sistemi di prevenzione delle intrusioni sottopongono la rete ad un costante monitoraggio.

La rete auto protegge i dati della tua azienda e gli utenti ad essa collegati da virus, spyware, spam, ecc.

Network Admission Control: grazie a questi dispositivi è possibile proteggere la rete autenticando l’identità degli utenti ad ogni accesso.

Servizio di consulenza e supporto help desk.