1. SECURITY-BY-DESIGN

Parliamo di cyber security e delle mosse vincenti per il 2021.

Per iniziare, sentiamo spesso la dicitura BY DESIGN quando si tratta di privacy o sicurezza ma a cosa si riferisce? Tradizionalmente la sicurezza è un problema che si pone a progetto terminato. Questo metodo capovolge l’approccio: sin dalla concezione per lo sviluppo dei sistemi i parametri di sicurezza divengono prioritari.

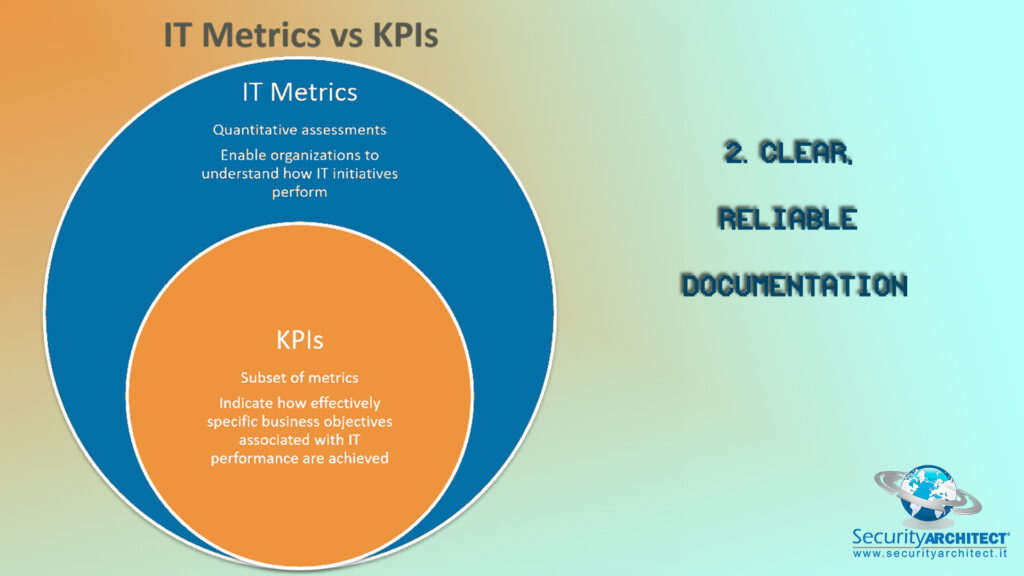

2. DATA ARCHIVING AND DOCUMENTATION OF INTERVENTION

È necessario redigere e conservare documentazione quando si eseguono audit esterni, penetration tests, modifiche alla rete, cambi di personale, utilizzo di soluzioni da parte di persone esterne, risposta agli incidenti, aggiornamenti, allineamento dei programmi di intelligence sulle minacce e altro ancora…

In sostanza, la documentazione è una parte fondamentale di qualsiasi ambiente IT o risorsa. E’ necessario:

- Identificare tutte le aree chiave per dar loro priorità.

- Identificare lo standard che questa documentazione deve soddisfare.

- Affidarsi ad un team di esperti che possa mantenere aggiornati i sistemi ed al sicuro i dati.

- Utilizzare la governance e i check-in per garantire il rispetto delle scadenze e l’identificazione dei rischi laddove possono essere controllati e gestiti.

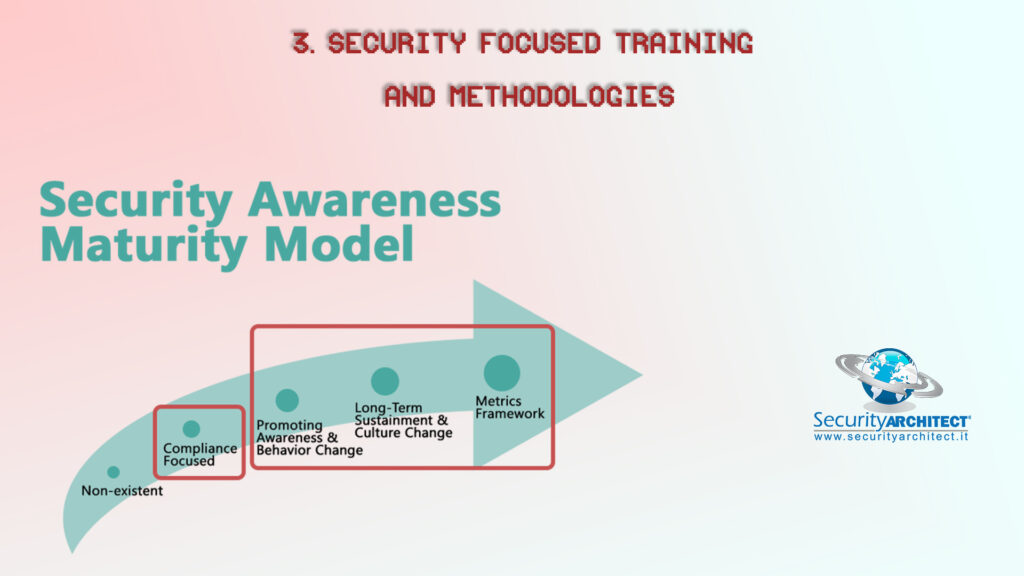

3. SECURITY FOCUSED TRAINING AND METHODOLOGIES

La sicurezza informatica è composta principalmente da persone, processi, tecnologie, conoscenza, prassi ed esperienza.

Per implementare soluzioni realistiche e appropriate è necessario collaborare ed informare prima di tutto le persone nella propria organizzazione, e poi parlare e lavorare con gli sviluppatori e gli esperti IT.

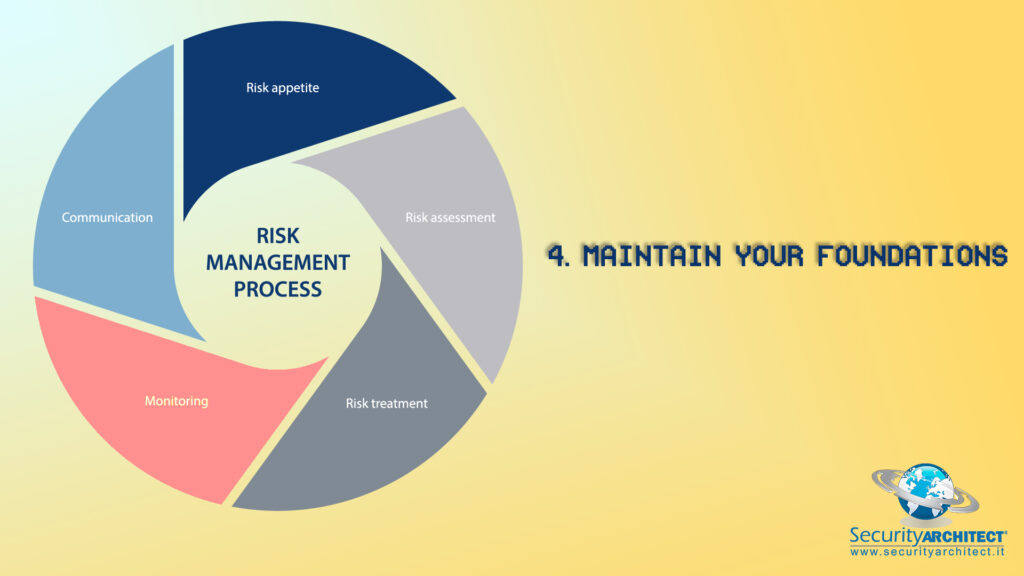

4. MAINTAIN YOUR FOUNDATIONS

Le Organizzazioni che cercano di iniziare il nuovo anno con stabilità e concretezza dovrebbero guardare alle proprie fondamenta:

- Gestione del rischio e mappatura delle minacce (RISK/SECURITY ASSESSMENT),

- Patch e gestione delle risorse,

- Gestione delle vulnerabilità (VULNERABILITY MANAGEMENT),

- Threat Intelligence attraverso un SOC (Security Operation Center),

- Governance e good practices (GRC).

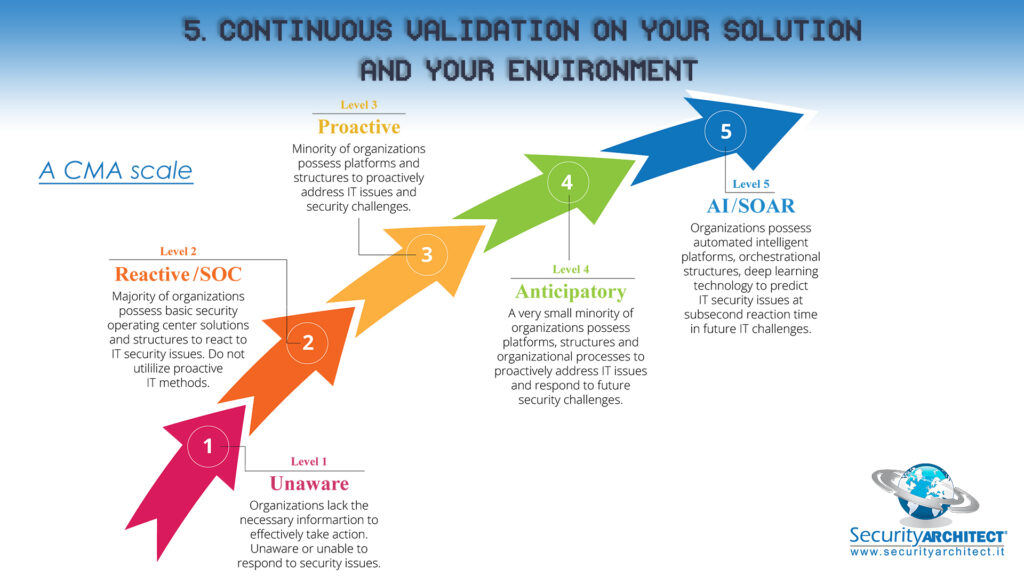

5. CONTINUOUS VALIDATION ON YOUR SOLUTION AND YOUR ENVIROMENT

In conclusione, questo significa incorporare la sicurezza fin dalla progettazione!

In base alla soluzione richiesta e realizzata è necessario, poi, un monitoring costante, una modulazione corretta degli interventi e degli aggiornamenti. Un ottimo punto di partenza per tutte le organizzazioni è una valutazione della maturità della sicurezza informatica (CMA- cyber security maturity assessment) con budget dedicati.

Il motivo per cui un CMA è così efficace è che inizia con l’identificazione del rischio intrinseco.

Indipendentemente dal tipo di organizzazione o azienda, è importante che le fondamenta siano sufficientemente solide per costruire o aggiornare il proprio ENVIROMENT.

![]() info@securityarchitect.it

info@securityarchitect.it

Sicurezza e Conformità nel Settore Alberghiero con Cisco Meraki

Implementazione di controlli Zero Trust per la conformità

La Direttiva NIS2: sicurezza delle Reti Industriali e dei Sistemi OT supportata da CISCO

Threat Actors, Malware e Exploited Vulnerabilities 2024

Blindare la Supply Chain: scegliere accuratamente i fornitori

La Sicurezza Informatica in Italia: Normative e Framework

- Blog (66)

- Case Studies (18)

- Eventi (1)

- News (65)

- Aprile 2024 (2)

- Marzo 2024 (2)

- Febbraio 2024 (3)

- Gennaio 2024 (1)

- Dicembre 2023 (1)

- Novembre 2023 (4)

- Agosto 2023 (2)

- Luglio 2023 (3)

- Maggio 2023 (1)

- Marzo 2023 (3)

- Febbraio 2023 (2)

- Gennaio 2023 (3)

- Dicembre 2022 (2)

- Novembre 2022 (2)

- Ottobre 2022 (4)

- Settembre 2022 (2)

- Agosto 2022 (1)

- Luglio 2022 (4)

- Giugno 2022 (3)

- Maggio 2022 (3)

- Aprile 2022 (3)

- Marzo 2022 (3)

- Febbraio 2022 (3)

- Gennaio 2022 (2)

- Dicembre 2021 (4)

- Novembre 2021 (2)

- Ottobre 2021 (4)

- Settembre 2021 (4)

- Luglio 2021 (2)

- Giugno 2021 (1)

- Maggio 2021 (8)

- Aprile 2021 (27)

- Marzo 2021 (7)