Cybersecurity Posture. Cos’è e perchè è sempre più importante per le Aziende?

La security posture di un’azienda si riferisce allo stato generale della predisposizione alla sicurezza informatica.

Il NIST (National Institute of Standards and Technology) definisce la cyber security posture come:

l’insieme di dati che riguardano lo stato della sicurezza di una rete aziendale, la capacità di organizzarne le difese e l’efficienza nel rispondere ad eventuali attacchi.

Nel mondo interconnesso e automatizzato di oggi ci sono grandi opportunità di crescita per i business. Questo mondo digitale, tuttavia, ha creato una serie di sfide dal punto di vista della gestione della tecnologia e della sicurezza informatica.

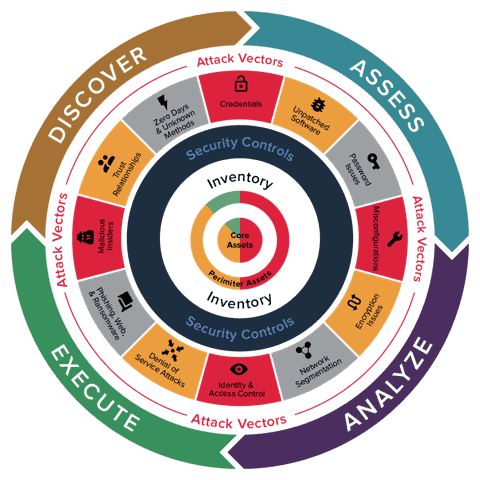

Con decine di migliaia di risorse e asset, ciascuna suscettibile a una miriade di vettori di attacco, ci sono metodi e combinazioni praticamente illimitate in cui la tua organizzazione può essere violata o perdere continuità operativa.

Con il forte aumento delle dimensioni della superficie di attacco, i team di sicurezza informatica devono affrontare molte criticità: gestione delle vulnerabilità, controlli di sicurezza, rilevamento degli attacchi, risposta agli incidenti, ripristino, leggi di conformità, reportistica e molto altro.

Security Architect srl si occupa di tutto questo da 16 anni e lo fa per note aziende di tipo enterprise, con asset di tipo mission critical.

Come valutare la propria Security Posture

Per comprendere se è necessario un improvement dal punto di vista della sicurezza IT prova a rispondere a questi quesiti:

- Quanto è sicura la mia azienda?

- Abbiamo una strategia per la sicurezza informatica?

- Ho dei controlli di sicurezza che vengono monitorati?

- Possiamo misurare con precisione il rischio di violazione e la resilienza informatica?

- Quanto siamo vulnerabili a potenziali violazioni e attacchi?

- Quanto è efficace il nostro programma di gestione delle vulnerabilità?

- So quali sono le risorse critiche e che tolleranza hanno al rischio?

- La leadership e i dipendenti conoscono le loro responsabilità e tasks in caso di problematiche?

- Abbiamo mai subito perdite e blocchi che non riesco a spiegare?

La prima linea di difesa è una buona Security Posture

Il miglioramento della security posture di un’azienda è necessario non solo per tenere al sicuro dati, informazioni e sistemi, ma anche per conquistare la fiducia di clienti ed investitori e non avere ripercussioni legali.

La security posture è, anche, indice di:

- Coinvolgimento della leadership sul piano della sicurezza;

- Valutazione del rischio e relativo trattamento;

- Definizione di ruoli, responsabilità e tasks;

- Pianificazione di azioni per prevenire e affrontare i rischi;

- Obiettivi futuri per la sicurezza delle informazioni e security plans;

- Controlli e processi messi in atto per proteggere l’azienda dalle varie tipologie di attacco;

- Visibilità sull’inventario delle risorse e sul perimetro di attacco;

- Capacità di rilevare e contenere gli attacchi;

- Capacità di reagire e recuperare dagli eventi di sicurezza;

- Livello di automazione del programma di cybersecurity;

- Livello di protezione del cliente finale e dei suoi dati;

- Rispetto delle normative (GDPR…).

Approfondiamo insieme alcuni degli aspetti caratterizzanti di una security posture per un’azienda enterprise.

Inventario delle risorse IT

Non puoi proteggere ciò che non conosci. Al centro della security posture c’è un inventario accurato di tutte le tue risorse. Ciò include tutte le risorse locali, cloud, mobile e asset di terze parti, applicazioni e infrastrutture, catalogate in base alla posizione geografica, al livello di criticità e alla perimetralità.

Vulnerability Assessment

L’obiettivo di questo passaggio è redigere un elenco completo delle vulnerabilità del perimetro aziendale. Security Architect srl testa lo stato della sicurezza di applicazioni, server, endpoint.

I nostri esperti si affidano anche a sistemi automatizzati, database di vulnerabilità, annunci di vulnerabilità dei fornitori, sistemi di gestione delle risorse e feed di intelligence sulle minacce per identificare i punti deboli del cliente.

security controls ed efficacia

La sicurezza informatica è un nucleo intorno al quale c’è un grande numero di controlli di sicurezza che vengono implementati. Per esempio firewall e antivirus, vengono implementati con l’obiettivo di prevenire gli attacchi. Altri, come i sistemi di rilevamento delle intrusioni (IDS) e i SIEM, sono coinvolti nel rilevamento degli attacchi che superano i controlli di protezione. Sono necessari strumenti e processi aggiuntivi per l’incident response e il ripristino dopo gli attacchi.

È importante non solo essere in grado di enumerare i controlli, ma anche comprendere l’efficacia di ciascun controllo nel ridurre il rischio informatico. Per questo ci si serve di audit, per assicurarsi l’efficacia di ogni soluzione implementata.

Vettori di attacco

I vettori di attacco sono tutti i metodi utilizzati per violare o infiltrarsi nella tua rete.

I vettori di attacco assumono molte forme diverse, che vanno da malware e ransomware, ad attacchi man-in-the-middle, credenziali compromesse e phishing. Alcuni vettori di attacco prendono di mira i punti deboli della tua sicurezza e dell’infrastruttura generale, altri prendono di mira gli utenti e i dipendenti che hanno accesso alla tua rete.

E tieni presente che il rischio va oltre le vulnerabilità software (CVE) senza patch. La tua capacità di monitorare le tue risorse in aree a rischio come software senza patch, problemi di password, configurazioni errate, problemi di crittografia, phishing, ransomware, attacchi Denial of Service e molti altri è il cardine della tua posizione di sicurezza.

Pertanto, per proteggere la tua organizzazione dalle violazioni è essenziale un monitoraggio costante, molti attacchi restano nascosti per mesi. Un centro SOC è la soluzione più efficace e all’avanguardia.

Automazione della security posture

Un aspetto critico è il grado di automazione. I cyber-criminali sondano costantemente le tue difese utilizzando tecniche automatizzate. Centinaia di nuove possibili vulnerabilità vengono escogitate ogni mese. Non è sufficiente essere semplicemente in grado di elencare il tuo inventario, correggere le tue vulnerabilità e rivedere i tuoi controlli di volta in volta.

Dovrai automatizzare la gestione della sicurezza per stare al passo con l’avversario, restare costantemente informato sulle nuove minacce e renderti conto di ogni anomalia nei tuoi sistemi.

É qui che entrano in gioco gli esperti di Security Architect srl.

Invia una mail a info@securityarchitect.it !

scopri i nostri servizi:

Post vacanze: adeguamento alla Direttiva NIS 2 entro Ottobre 2024!

Pinnacle Award a Cisco EVE: sicurezza e visibilità nel traffico criptato

Ransomware: perdite in crescita del 500% a causa dell’autenticazione obsoleta

CISCO Cyber Vision per l’Operational Technology

Apulia Cybersecurity Summit, Next-Gen Solutions – Bari, 7 Giugno 2024

Sicurezza e Conformità nel Settore Alberghiero con Cisco Meraki

- Blog (69)

- Case Studies (19)

- Eventi (2)

- News (68)

- Luglio 2024 (4)

- Giugno 2024 (1)

- Aprile 2024 (2)

- Marzo 2024 (2)

- Febbraio 2024 (3)

- Gennaio 2024 (1)

- Dicembre 2023 (1)

- Novembre 2023 (4)

- Agosto 2023 (2)

- Luglio 2023 (3)

- Maggio 2023 (1)

- Marzo 2023 (3)

- Febbraio 2023 (2)

- Gennaio 2023 (3)

- Dicembre 2022 (2)

- Novembre 2022 (2)

- Ottobre 2022 (4)

- Settembre 2022 (2)

- Agosto 2022 (1)

- Luglio 2022 (4)

- Giugno 2022 (3)

- Maggio 2022 (3)

- Aprile 2022 (3)

- Marzo 2022 (3)

- Febbraio 2022 (3)

- Gennaio 2022 (2)

- Dicembre 2021 (4)

- Novembre 2021 (2)

- Ottobre 2021 (4)

- Settembre 2021 (4)

- Luglio 2021 (2)

- Giugno 2021 (1)

- Maggio 2021 (8)

- Aprile 2021 (27)

- Marzo 2021 (7)

Una risposta su “Security Posture evaluation and upgrade”

[…] e la maturità in tema di protezione dei dati e privacy. Insomma, valutarne la security posture al momento […]