Virtualization

Maggiore mobility dei carichi di lavoro, disponibilità delle risorse e prestazioni superiori, operation automatizzate: entra nel futuro.

Virtualizzazione come risposta alla trasformazione digitale

La virtualizzazione è il processo di creazione di una versione virtuale di un server o di un sistema informatico utilizzando software anziché hardware, quindi utilizza entità non fisiche. Consente a più sistemi operativi di funzionare simultaneamente su una singola macchina. La virtualizzazione mira a centralizzare le attività amministrative e ridurre i costi dell’hardware migliorando la scalabilità e i carichi di lavoro; si basa sul concetto di partizionamento in cui un singolo server fisico è suddiviso in più server logici, che a loro volta eseguono il sistema operativo e le applicazioni in modo indipendente.

Macchine Virtuali

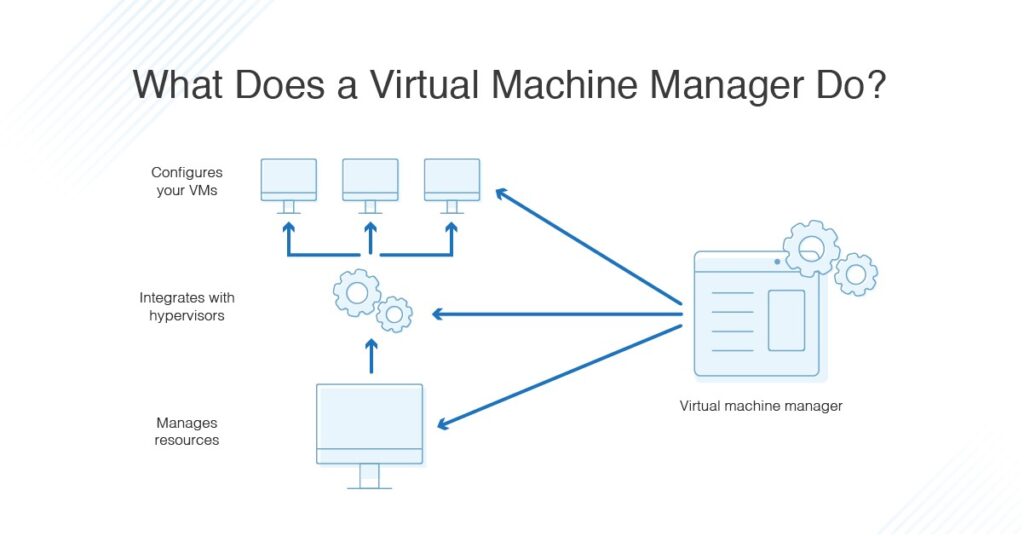

Un sistema di computer virtuale viene detto macchina virtuale (VM): un container software altamente isolato che include un sistema operativo e applicazioni. Ogni macchina virtuale è completamente indipendente. La disponibilità di più macchine virtuali su un singolo computer consente l’esecuzione di più sistemi operativi e applicazioni su un unico server fisico o “host”. Un sottile layer software denominato hypervisor separa le macchine virtuali dall’host e alloca dinamicamente le risorse di elaborazione a ciascuna macchina virtuale in base alle esigenze.

Nei nostri progetti di virtualizzazione e clusterizzazione abbiamo ottenuto, oltre all’obiettivo di far girare più macchine virtuali su una singola macchina fisica anche quello dell’alta affidabilità realizzando soluzioni di disaster recovery. Le SAN – Storage Area Network si prestano alla realizzazione di cluster realizzando dei volumi condivisi da più server host. Mediante le SAN è possibile gestire in maniera molto flessibile l’aumento delle richieste di storage. Security Architect Srl ha al suo attivo varie implementazioni di data center disaster tolerant per grandi aziende.

Vantaggi

- Alta affidabilità: le risorse virtuali (macchine) posso essere facilmente clasterizzate grazie all’utilizzo di storage condivisi o in replica continua (verso un eventuale sito di disaster recovery). Riduzione dei tempi di downtime.

- Riduzione dei costi: grazie al consolidamento Il numero di server diminuisce e di conseguenza anche le diverse tipologie di harware, agevolandone la gestione e la manutenzione.

- Migliori performance: è possibile migrare in maniera abbastanza facile i server su macchine di ultima generazione reinstallando solamente lo strato emulato e ripristinando i file delle macchine virtuali.

- Riduzione delle connessioni fisiche di rete: anche switch, router ecc. vengono virtualizzati. Connessioni in fibra possono essere condivise da più server virtuali.

- Integrabilità: i sistemi VMware e Microsoft, sono perfettamente integrati ed integrabili in qualsiasi ambiente in maniera molto rapida.

- Backup più efficienti: è possibile considerare la macchina virtuale come i file di cui è composta, il backup risultante è dell’intero sistema operativo e dei dati applicativi e delle applicazioni installate.

- Semplificazione e specularità: le macchine virtuali possono essere facilmente duplicate realizzando in brevissimo tempo un ambiente controllato speculare a quello di produzione.