AUTOMOTIVE

Scopri come aiutiamo l’industria automobilistica a trasformarsi per conquistare i clienti di domani.

Rivoluzione digitale

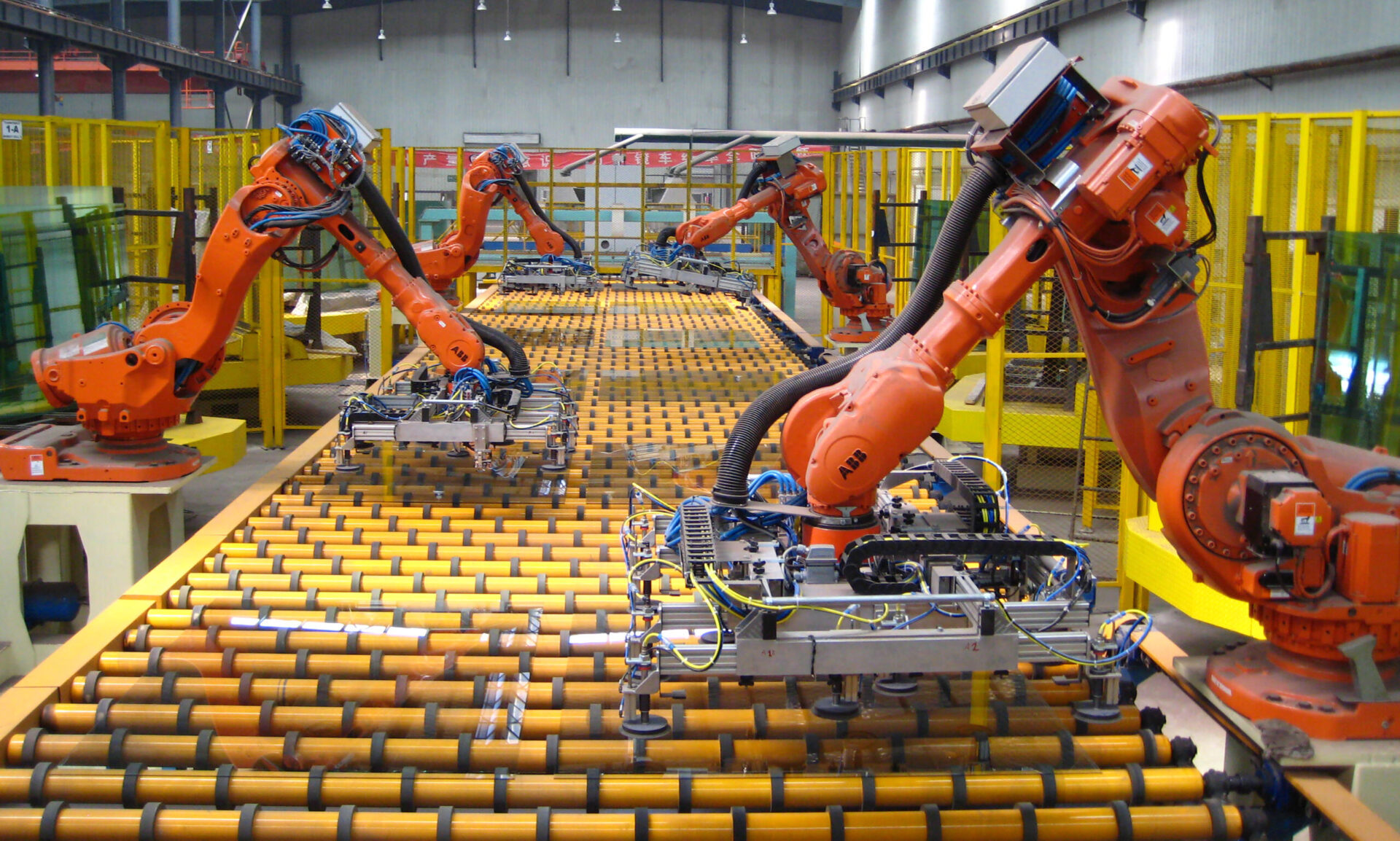

La digitalizzazione ha rivoluzionato l’industria automobilistica e i suoi corollari. Inoltre, con le crescenti richieste dei clienti, le rigorose conformità alle normative e le trasformazioni tecnologiche e digitali, il core business è quello di innovare: dai produttori, agli Original Equipment Manufacturer, ai fornitori, ai concessionari e le società aftermarket del settore automobilistico. Tutti si trovano nell’esigenza di innovare, restare al passo coi tempi e al massimo della produttività.

Stiamo assistendo a una relazione in evoluzione tra case automobilistiche e fornitori di servizi IT. Difatti le infrastrutture digitali stanno diventando una risorsa fondamentale per l’intero ciclo produttivo, e, come è noto, l’intero meccanismo della filiera ricade sul cliente finale. La riduzione dei costi di raccolta e analisi dei dati da veicoli e clienti sta costruendo nuovi modi di ottimizzare i business, trasformando i dati in una risorsa chiave, anche per la concorrenza, qui entra in gioco la sicurezza informatica.

Security Architect lavora con alcune grandi aziende del settore AUTOMOBILISTICO, fornendo soluzioni all’avanguardia, accompagnando le aziende verso la digitalizzazione in totale sicurezza. Snellendo la mole di lavoro, sfruttando l’automazione ed assicurando la continuità operativa abbiamo come risultato uno sviluppo e una costanza dei business.