Utenti italiani target di un attacco malware mirato a rubare informazioni sensibili, in particolare di aziende e detentori di criptovalute.

È stata osservata e riportata da Cyber Security 360, The Hacker News e altre testate di settore una nuova campagna malware che prende di mira l’Italia. Si tratta di e-mail di phishing progettate per distribuire un informations stealer su sistemi Windows compromessi.

“Il malware info-stealer ruba informazioni sensibili come informazioni di sistema, portafoglio crittografico e cronologie del browser, cookie e credenziali dei portafogli crittografici dai dispositivi delle vittime”. Ha dichiarato in un rapporto il ricercatore di cyber security Karthick Kumar Kathiresan di Uptycs.

I dettagli della campagna malware, che ha come target gli italiani, sono stati divulgati per la prima volta dalla società di servizi IT con sede a Milano SI.net, il mese scorso.

Come funziona e come evitarlo

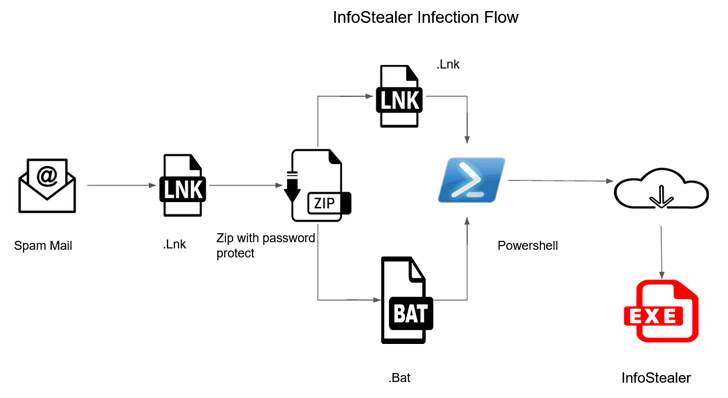

La sequenza di infezione in più fasi (multi-stage infection sequence) inizia con un’e-mail di phishing che ha come oggetto una fattura (invoice). La mail contiene un collegamento (link) che, una volta cliccato, scarica un file di archivio ZIP protetto da password, che ospita due file: un file di collegamento (.LNK) e un file batch (.BAT).

Indipendentemente dallo scaricamento del file, la catena di attacco rimane la stessa. All’apertura del link recupera lo stesso script batch progettato per installare il payload del programma che ruba i dati da un repository GitHub. Ciò si ottiene sfruttando un file binario e legittimo PowerShell recuperato sempre da GitHub.

Una volta installato, il malware basato su C# raccoglie metadati di sistema e informazioni da dozzine di browser Web (ad es. cookie, segnalibri, preferiti, nomi utente, carte di credito, download e credenziali), oltre a diversi portafogli di criptovaluta, che vengono poi trasmessi a un dominio controllato.

Per mitigare questi attacchi, si consiglia alle organizzazioni di implementare rigorosi controlli di sicurezza informatica e soluzioni di monitoraggio e multi-layered visibility per identificare e rilevare i malware.

Rivolgersi a degli esperti di Security Architect srl assicura che:

- gli aggiornamenti di sistema siano fatti per tempo;

- la posta elettronica sia analizzata prima di essere recapitata al destinatario;

- i sistemi di sicurezza perimetrale siano up-to-date ed efficienti;

- siano implementate le giuste regole di privilegio per l’accesso ai sistemi e alle caselle mail aziendali;

- il rilevamento delle vulnerabilità tramite risk assessment e penetration testing;

- vi sia un monitoraggio costante tramite un SOC (Security Operations Center) di tutta la rete aziendale;

- se e dove siano in vendita dati e credenziali rubati tramite dark web monitoring.

scopri i nostri servizi:

Ultimi due giorni per registrarsi ad ACN: obbligo per le aziende coinvolte nella NIS2

Le 7 tendenze chiave della Cybersecurity e dell’IT nel 2025

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

Cybersecurity aziendale: il tuo investimento è davvero efficace?

- Blog (75)

- Case Studies (20)

- Eventi (2)

- News (72)