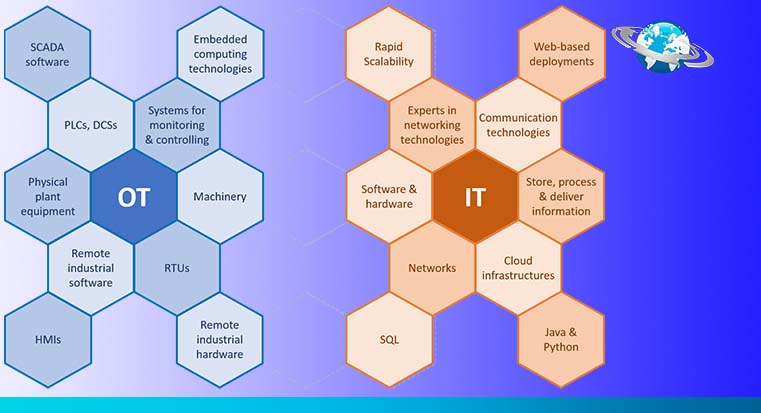

Non molto tempo fa, c’era una netta separazione tra la tecnologia operativa (Operational Technology) che guida le funzioni fisiche di un’azienda e la tecnologia informatica (Information Technology) che gestisce i dati di un’azienda.

In passato l’OT era maggiormente isolato dal mondo esterno rispetto all’iperconnessione dell’IT.

Oggi la diffusione dell’IoT industriale (IIoT – Industrial Internet of Things), così come la necessità di un monitoraggio costante e di tracciabilità delle informazioni dalle linee di produzione e assemblaggio, ha fatto sì che la connessione tra i sistemi IT e OT è notevolmente ampliata. Gli asset di Operational Technology non sovo più isolati.

L’OT è ora esposto al mondo esterno tanto quanto lo è l’IT.

Questi sono i cinque requisiti di sicurezza per ogni OT enviroment industriale:

Stabilire un piano di risposta agli incidenti OT

Molte organizzazioni non pensano all’incident response finché non si verifica un incidente.

Sarebbe, invece, necessario consolidare un incident response plan e un disaster recovery plan prima che qualsiasi incidente avvenga. Questo consentirà all’organizzazione di agire tempestivamente accorciando i tempi di recupero e limitando i danni subiti.

Mantenere l’enviroment al sicuro

Le organizzazioni devono garantire che i sistemi di controllo critici possano essere difesi.

Per fare questo è bene affidarsi aa un provider di cyber security, poiché in caso di attacco è bene avere degli esperti che possano raggiungere la tua rete e rispondere adeguatamente.

prevedere una soluzione di network security visibility monitoring

Perché affidarsi ad un Security Operations Center?

Un occhio esperto si renderà presto conto di una violazione in corso, di un tentativo di attacco interno o esterno, di una vulnerabilità, di un asset utilizzato impropriamente.

Proteggere l’accesso remoto

L’accesso remoto sicuro può includere una serie di metodologie come VPN, autenticazione multifattore e protezione degli endpoint.

Negli ultimi anni gli attacchi RDP registrati in Italia sono aumentati del 333%, diviene quindi fondamentale occuparsi di questo aspetto.

Fonte: Kaspersky

Implementare un programma di vulnerability management

Attraverso Penetration testing costante è possilile rilevare tutte le vulnerabilità dei sistemi connessi alla rete aziendale, e soprattutto, capire quali costituiscono realmente un rischio intollerabile per l’azienda.

Per approfondire:

scopri i nostri servizi:

L’evoluzione della sicurezza informatica: SOCaaS e SIEM integrati

Ultimi due giorni per registrarsi ad ACN: obbligo per le aziende coinvolte nella NIS2

Le 7 tendenze chiave della Cybersecurity e dell’IT nel 2025

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

- Blog (76)

- Case Studies (20)

- Eventi (2)

- News (72)