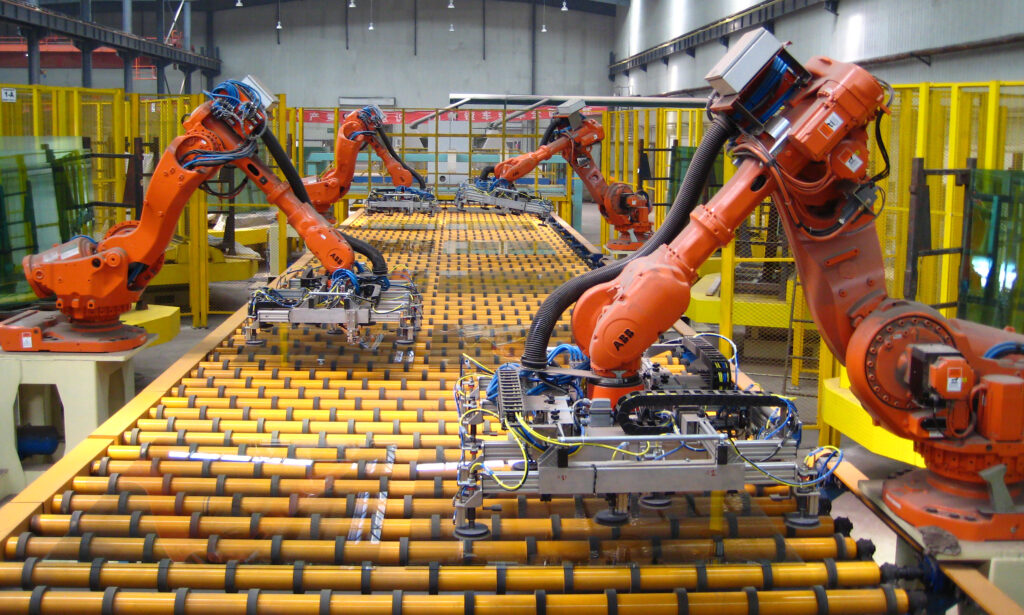

Un robot che collabora con l’operaio. Un algoritmo che ottimizza la produzione in tempo reale. Un gemello digitale che simula l’intera linea di montaggio prima ancora che venga accesa.

Non è fantascienza: è Industria 5.0, è OT. Ma dietro questa visione iperconnessa si nasconde anche un rischio concreto e attualissimo: la superficie d’attacco della fabbrica moderna non è mai stata così ampia — e così silenziosamente vulnerabile.

La nuova industria è connessa. Anche alle minacce.

Dall’automotive al food, dall’energia alla logistica: ogni impianto oggi è costellato di sensori, PLC, HMI, robot, interfacce cloud. Questo significa che l’infrastruttura OT non è più un’isola: dialoga con la rete IT aziendale, con i sistemi gestionali e con il mondo esterno. Rispetto all’Industria 4.0, l’Industria 5.0 porta la trasformazione digitale su un livello ancora più profondo: integra l’intelligenza artificiale nei processi decisionali, aumenta l’interconnessione tra dispositivi e piattaforme, introduce logiche di iperpersonalizzazione e automazione adattiva.

Tutto questo rende i sistemi più complessi, distribuiti e dinamici — e di conseguenza, più vulnerabili.

Questa convergenza IT/OT ha aperto le porte all’efficienza… ma anche agli attaccanti. I cybercriminali hanno capito che fermare una linea produttiva può valere più che cifrare un database. E non serve colpire i server: basta un pannello operatore esposto, un PLC non aggiornato o una VPN mal configurata.

📌 Secondo Dragos, il 70% degli impianti OT analizzati presenta almeno una vulnerabilità critica non mitigata.

Dalla teoria al danno: casi reali

Regno Unito, Aprile 2025 – ingrossi e Supermercati Co-op

Alla fine di aprile 2025, la catena di supermercati Co-op è stata vittima di un attacco informatico che ha compromesso i sistemi di ordinazione e logistica, causando carenze di prodotti in molti negozi, in particolare nelle aree rurali della Scozia. L’attacco ha anche esposto dati personali di clienti e dipendenti. Le autorità stanno indagando sull’incidente.

Giappone, Giugno 2024 – adokawa e Niconico

Il 8 giugno 2024, Kadokawa Corporation e la sua piattaforma video Niconico sono state colpite da un attacco ransomware attribuito al gruppo russo BlackSuit. L’attacco ha interrotto i servizi online per quasi due mesi e ha portato alla perdita di dati personali di oltre 254.000 utenti. L’incidente ha evidenziato vulnerabilità significative nelle infrastrutture OT delle aziende coinvolte.

Francia, febbraio 2024 – Attacco ransomware a Etesia

Il 2 febbraio 2024, il produttore francese di tosaerba Etesia è stato vittima di un attacco ransomware che ha paralizzato le comunicazioni interne e i processi produttivi, costringendo 160 dipendenti a lavorare part-time. Le attività dell’azienda sono riprese gradualmente a partire dal 20 febbraio.

USA, Febbraio 2024 – Change Healthcare

Il 21 febbraio 2024, Change Healthcare, una sussidiaria di UnitedHealth Group, è stata colpita da un attacco ransomware attribuito al gruppo ALPHV/BlackCat. L’attacco ha compromesso i sistemi di elaborazione dei pagamenti e delle richieste mediche, causando interruzioni significative nei servizi sanitari e ritardi nei rimborsi ai fornitori. Si stima che l’attacco abbia avuto un impatto finanziario di circa 1,6 miliardi di dollari nel 2024.

USA, aprile 2024 – Attacchi a impianti idrici e lattiero-caseari

Ad aprile 2024, un gruppo di hacktivisti filo-russi ha preso di mira cinque impianti idrici e due caseifici negli Stati Uniti, manipolando da remoto le interfacce uomo-macchina (HMI) per alterare i parametri operativi. Gli attacchi sono stati facilitati dalla presenza di controllori logici programmabili (PLC) esposti su Internet.

Schneider Electric, fine 2024 – Furto di dati critici

Alla fine del 2024, Schneider Electric ha subito un attacco informatico che ha portato al furto di oltre 40 GB di dati sensibili relativi a progetti interni. L’attacco, rivendicato dal gruppo Hellcat, ha evidenziato la vulnerabilità delle aziende manifatturiere agli attacchi ransomware, nonostante l’isolamento dei sistemi coinvolti.

USA, 2021 – Attacco Colonial Pipeline

Un attacco ransomware ha colpito la più grande rete di oleodotti degli Stati Uniti, causando l’interruzione delle operazioni e provocando carenze di carburante lungo la costa orientale.

FLORIDA, 2021 – Attacco OLDSMAR

Un attacco informatico ha tentato di alterare i livelli di sostanze chimiche in un impianto di trattamento delle acque, evidenziando l’alto rischio dei sistemi di controllo industriale.

Proteggere l’OT: approccio integrato, visibile, continuo

Security Architect affianca le imprese che vogliono proteggere davvero la propria infrastruttura OT, offrendo soluzioni pensate per industria 5.0:

- Analisi architetturale IT/OT: mappiamo reti, asset, vulnerabilità e connessioni tra mondo produttivo e gestionale.

- Segmentazione e segregazione di rete: progettiamo reti OT resilienti con VLAN che suddividono la rete, firewall industriali e NAC per impedire propagazioni laterali.

- Monitoraggio continuo: attraverso il nostro SOC (Security Operations Center) monitoriamo eventi, anomalie e tentativi di intrusione in tempo reale.

- Gestione del ciclo di vita della sicurezza: dall’inventario dei dispositivi OT alle patch virtuali per sistemi legacy, applichiamo un approccio DevSecOps anche in produzione.

- Formazione e consapevolezza: organizziamo training specifici per operatori di impianto, tecnici e responsabili, perché la sicurezza OT non è solo una questione tecnica: è cultura.

- Threat intelligence industriale: analizziamo in modo continuo minacce emergenti e tecniche di attacco mirate agli ambienti OT.

Industria 5.0 + Transizione OT = occasione (e rischio)

Nel 2025 entreranno in vigore i bandi legati alla Transizione 5.0. I fondi sono ingenti, ma le imprese dovranno dimostrare l’integrazione tra automazione, digitalizzazione e sostenibilità. Questo significa introdurre tecnologie sempre più connesse e automatizzate, che se non sono accompagnate da misure di sicurezza adeguate, possono trasformarsi in punti di ingresso per attacchi informatici. Un singolo varco può compromettere l’intera operatività: produzione bloccata, dati compromessi, obblighi normativi violati e danni reputazionali difficili da recuperare.

Secondo IBM, un singolo episodio di fermo impianto può costare oltre 100.000 euro, in base al settore e alla criticità del processo. Investire in cyber resilienza OT è una misura concreta per evitare perdite operative, economiche e reputazionali.

Conclusione: dalla smart factory alla secure factory

La transizione verso l’Industria 5.0 offre vantaggi significativi, ma senza una solida strategia di cybersecurity, le imprese rischiano di vanificare gli investimenti effettuati. Security Architect è al fianco delle aziende per garantire che l’innovazione vada di pari passo con la sicurezza, proteggendo le infrastrutture critiche e assicurando la continuità operativa.

📞 Vuoi sapere se la tua infrastruttura OT è esposta?

Contattaci per un assessment e scopri come possiamo aiutarti a costruire una cyber-fabbrica del futuro.

scopri i nostri servizi:

Security lift-off: riparti con una cybersecurity da enterprise

Le imprese enterprise tra NIS2, compliance e nuova Security Posture

Industria 5.0 e Cybersecurity OT: come proteggere gli impianti produttivi

L’evoluzione della sicurezza informatica: SOCaaS e SIEM integrati

Ultimi due giorni per registrarsi ad ACN: obbligo per le aziende coinvolte nella NIS2

Le 7 tendenze chiave della Cybersecurity e dell’IT nel 2025

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

Cybersecurity aziendale: il tuo investimento è davvero efficace?

Le 5 tecniche malware più comuni nel 2024

- Blog (79)

- Case Studies (19)

- Eventi (2)

- News (73)