In questo articolo realizzeremo un consuntivo degli ultimi due mesi sull’intelligence delle minacce informatiche, una risorsa essenziale per comprendere il panorama in evoluzione dei cyber threats e imparare a riconosce le vulnerabilità e i malware che ci affliggeranno nel 2024.

Attraverso un’analisi approfondita basata su una vasta gamma di risorse: campagne malware note, attacchi informatici condotti da autori di minacce o gruppi APT (Advanced Persistent Threat) e campioni di nuovi malware segnalati dal NVD (National Vulnerability Database); siamo in grado di delineare un threat landscape per il 2024.

Il nostro resoconto è progettato per equipaggiarvi con le conoscenze necessarie per proteggere il vostro settore in questo ambiente digitale sempre più insidioso, permettendovi di anticipare potenziali minacce e navigare con consapevolezza nel cyberspazio.

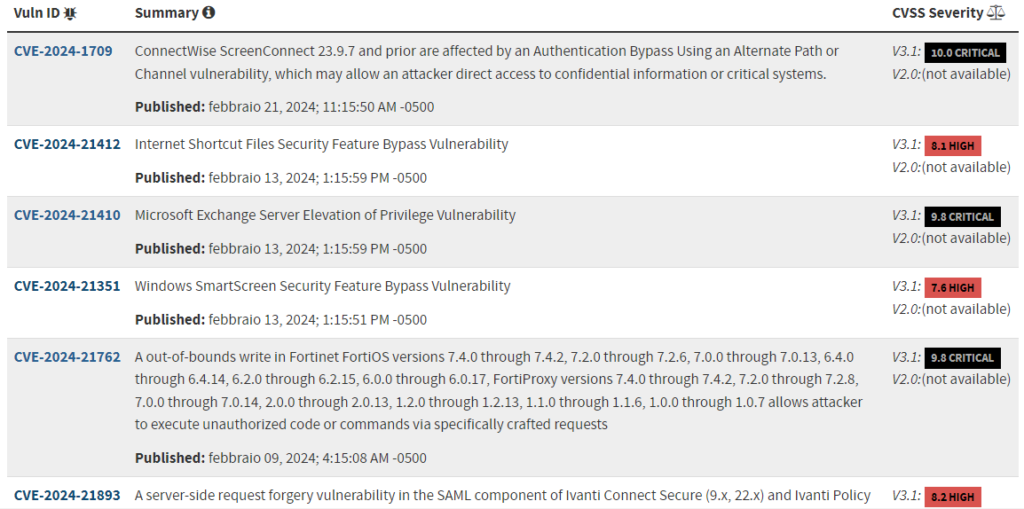

Le cinque vulnerabilità più sfruttate a Gennaio

Nel gennaio 2024, il settore della sicurezza informatica ha registrato un notevole aumento delle minacce. Questo picco di attacchi informatici ha evidenziato l’urgenza di un solido livello di sicurezza e di risposte rapide per mitigare le vulnerabilità e difenderci dal malware nel 2024.

Di seguito è riportata un’analisi delle vulnerabilità critiche prese di mira nel 2024.

CVE-2023-46805 e CVE-2024-21887: CISA mette in guardia contro le vulnerabilità Zero-Day di Ivanti

Il 19 gennaio 2024, la Cybersecurity and Infrastructure Security Agency (CISA) ha emesso un avviso riguardante due vulnerabilità zero-day critiche scoperte nei prodotti Ivanti: CVE-2023-46805 e CVE-2024-21887.

Assegnati punteggi CVSS di 8,2 (alto) e 9,1 (critico), queste vulnerabilità sottolineano un rischio significativo per la sicurezza, caratterizzato dalla loro capacità di esecuzione di comandi arbitrari.

I prodotti interessati sono Connect Secure e Policy Secure di Ivanti, ampiamente utilizzati per proteggere connessioni remote e gestire l’accesso alla rete. Rivelato in un avviso di sicurezza di Ivanti il 10 gennaio 2024, CVE-2023-46805 è un problema di bypass dell’autenticazione. Mentre CVE-2024-21887 è un difetto di command injection. Entrambe le vulnerabilità possono essere sfruttate insieme per eseguire codice remoto sui sistemi compromessi. Inoltre, la scoperta online di oltre 17.000 gateway Connect Secure e Policy Secure esposti sottolinea l’urgenza di affrontare queste vulnerabilità ed identificare i malware nel 2024.

Gli exploit CVE-2023-46805 implicano un difetto di attraversamento del percorso nel componente web dei prodotti Ivanti. In particolare attraverso un endpoint non autenticato, consente agli aggressori di aggirare i meccanismi di autenticazione. CVE-2024-21887, d’altro canto, sfrutta una vulnerabilità di command injection, consentendo agli aggressori di iniettare ed eseguire payload dannosi. La combinazione di queste vulnerabilità fornisce agli aggressori un potente vettore per ottenere accesso e controllo sui sistemi.

CVE-2023-22527: Vulnerabilità critica relativa all’esecuzione di codice remoto di Atlassian Confluence

Il 16 gennaio 2024, Atlassian ha rivelato una falla di sicurezza critica, CVE-2023-22527, che incideva sulle versioni legacy di Confluence Data Center e Confluence Server. Questa vulnerabilità, valutata con un livello di gravità massimo pari a 9,8 sulla scala CVSS 3.1, deriva da un difetto di injection del linguaggio di navigazione Object-Graph (OGNL). Tali vulnerabilità si verificano nelle applicazioni basate su Java, a causa dell’insufficiente sanificazione degli input dell’utente prima dell’elaborazione nelle espressioni OGNL. Questo errore consente agli aggressori di eseguire da remoto codice arbitrario inserendo espressioni OGNL dannose.

La vulnerabilità sfrutta un problema di template injection all’interno di alcune versioni di Confluence. In particolare attraverso il template di velocità text-inline.vm, manipolando il parametro label, consente l’esecuzione remota di codice arbitrario senza autenticazione.

Data la natura critica di CVE-2023-22527 e il suo sfruttamento attivo, è fondamentale che le organizzazioni che utilizzano versioni di Confluence obsolete, si aggiornino urgentemente alle versioni più recenti e sicure consigliate da Atlassian.

CVE-2024-20253: Vulnerabilità RCE (Remote Code Execution) nei prodotti Cisco Unified Communications

Cisco ha rivelato una vulnerabilità critica, CVE-2024-20253, il 24 gennaio 2024, che interessa diversi prodotti Cisco Unified Communications Manager e Contact Center Solutions. Valutato con un punteggio CVSS di 9,9 per la sua gravità, questo problema di esecuzione di codice remoto mette a rischio in modo significativo la sicurezza.

Questa vulnerability deriva dalla gestione impropria dei dati forniti dall’utente che, se manipolati tramite un messaggio appositamente predisposto inviato a una listening port su un dispositivo affetto dalla vulnerabilità, potrebbero consentire all’aggressore di eseguire comandi con privilegi. Tale sfruttamento potrebbe portare ad ottenere l’accesso come root, compromettendo così l’intero sistema.

Cisco consiglia una strategia di mitigazione: l’implementazione di elenchi di controllo degli accessi (ACL) sui dispositivi intermediari per regolare l’accesso alle porte dei servizi distribuiti, restringendo di fatto le potenziali vie di sfruttamento. Questa tecnica di mitigazione ha lo scopo di ridurre la superficie di attacco controllando il traffico di rete da e verso i sistemi vulnerabili. Ma non sostituisce l’applicazione dei necessari aggiornamenti di sicurezza.

I prodotti Cisco interessati includono varie versioni di Unified Communications Manager, Unified Communications Manager IM & Presence Service, Unified Communications Manager Session Management Edition, Unified Contact Center Express, Unity Connection e Virtualized Voice Browser.

Cisco ha immediatamente rilasciato aggiornamenti software gratuiti per risolvere questa vulnerabilità. Inoltre, consiglia vivamente alle organizzazioni di installarli il prima possibile per mitigare il rischio rappresentato da CVE-2024-20253.

L’implementazione delle misure di mitigazione consigliate può aiutare a proteggere i sistemi fino all’applicazione degli aggiornamenti, ma non deve essere considerata una soluzione a lungo termine al problema di sicurezza sottostante.

Rivolgetevi ai nostri esperti CISCO per la risoluzione delle vulnerabilità e l’implementazione di soluzioni anti malware nel 2024: info@securityarchitect.it

CVE-2023-34048: Vulnerabilità del server vCenter

UNC3886, un sofisticato gruppo di spionaggio con legami con la Cina, ha sfruttato una vulnerabilità nei sistemi vCenter di VMware identificata come CVE-2023-34048 dalla fine del 2021, ben prima che fosse segnalata pubblicamente e successivamente corretta nell’ottobre 2023. Questo gruppo è abile nello sfruttamento vulnerabilità zero-day nelle tecnologie prive di strumenti EDR (Endpoint Detection and Response).

Il processo di attacco impiegato da UNC3886 è dettagliato come segue:

- La vulnerabilità CVE-2023-34048 è stata sfruttata per impiantare una backdoor nel sistema vCenter.

- L’aggressore ha quindi recuperato le credenziali in chiaro per gli host ESXi connessi al vCenter, elencando tutti gli host ESXi e le rispettive VM guest.

- Utilizzando queste credenziali, l’aggressore si è connesso agli host ESXi dal server vCenter.

- Due backdoor, VIRTUALPITA e VIRTUALPIE, sono state installate tramite installazioni VIB dannose sugli host ESXi.

- Ciò ha consentito all’aggressore di connettersi direttamente agli host ESXi o alle VM tramite backdoor.

- CVE-2023-20867, è stata sfruttata sugli host ESXi per l’esecuzione di comandi non autenticati e i trasferimenti di file sulle VM guest.

- L’aggressore ha eseguito comandi privilegiati e non autenticati e ha trasferito file da e verso le VM ospiti.

La prova di queste intrusioni è stata in parte trovata nei registri di arresto anomalo del servizio VMware, dove le voci indicavano l’arresto del servizio vmdird pochi istanti prima dell’implementazione delle backdoor.

I core dump di questi arresti anomali, che in genere vengono conservati a tempo indeterminato nelle configurazioni predefinite di VMware, spesso mancavano, suggerendo una cancellazione intenzionale da parte degli aggressori per nascondere la loro presenza. Per proteggersi da questo tipo di sfruttamento, si consiglia agli utenti di eseguire l’aggiornamento all’ultima versione supportata di vCenter.

CVE-2023-6548 e CVE-2023-6549: vulnerabilità di Citrix NetScaler

Il 16 gennaio 2024, Citrix ha annunciato due vulnerabilità zero-day identificate (CVE-2023-6548 e CVE-2023-6549), rilevate all’interno dei suoi dispositivi NetScaler Application Delivery Controller (ADC) e NetScaler Gateway.

CVE-2023-6548, una vulnerabilità RCE (Authenticated Remote Code Execution), rappresenta una minaccia di media gravità che consente agli utenti non autorizzati di eseguire codice arbitrario se hanno accesso a NetScaler IP (NSIP), Subnet IP (SNIP) o Cluster Management IP (CLIP) con accesso all’interfaccia di gestione dell’appliance.

D’altro canto, CVE-2023-6549, una vulnerabilità Denial of Service (DoS) ad alta gravità, colpisce le apparecchiature configurate come gateway o server virtuali AAA, consentendo potenzialmente agli aggressori di interrompere le operazioni del servizio.

Queste vulnerabilità sono particolarmente preoccupanti perché vengono sfruttate costantemente, sottolineando l’urgenza per le organizzazioni colpite di applicare le patch necessarie.

Citrix ha risposto rilasciando patch per i prodotti e le versioni interessate, consigliando ai clienti di aggiornare i propri dispositivi alle versioni corrette il prima possibile. Per mitigare il rischio di sfruttamento, Citrix consiglia inoltre di isolare il traffico di rete verso l’interfaccia di gestione dell’appliance e di garantire che l’interfaccia non sia esposta, oltre ad aggiornare le appliance dalla versione End Of Life (EOL) 12.1 a una versione supportata.

I tre malware più attivi finora

Negli ultimi mesi il panorama della sicurezza informatica è stato particolarmente turbato dal perfezionamento di malware come Phemedrone Stealer, Androxgh0st e la backdoor NSPX30. Questi hanno dimostrato tecniche avanzate di evasione, raccolta di dati e sfruttamento delle vulnerabilità e del malware nel 2024. Queste minacce sottolineano la necessità fondamentale di difese aggiornate contro sofisticate campagne malware in grado di aggirare i protocolli di sicurezza standard e compromettere informazioni sensibili.

CVE-2023-36025: La campagna malware Phmedrone prende di mira la vulnerabilità Microsoft Defender SmartScreen

La campagna Phemedrone Stealer ha sfruttato CVE-2023-36025, una vulnerabilità che consente di aggirare Windows Defender SmartScreen, per condurre defense evasion e payload delivery. Questa vulnerabilità consente agli aggressori di eseguire script dannosi senza attivare i meccanismi di avviso di SmartScreen (una funzionalità di sicurezza fondamentale negli ambienti Windows, progettata per bloccare applicazioni e file non riconosciuti che potrebbero essere dannosi).

Il processo di sfruttamento di CVE-2023-36025 da parte del Phmedrone Stealer si delinea come segue:

- Gli aggressori creano file .url dannosi che sfruttano CVE-2023-36025 per aggirare le protezioni SmartScreen.

- Questi file .url, ospitati su servizi cloud, sono progettati per invogliare gli utenti a scaricarli ed eseguirli.

- Al momento dell’esecuzione, il file .url scarica un file .cpl da un server controllato dall’aggressore, evitando il rilevamento da parte di SmartScreen.

- Il file .cpl esegue una DLL, che utilizza quindi PowerShell per scaricare ed eseguire la fase successiva del malware da GitHub.

- Phmedrone Stealer raccoglie informazioni sensibili dal sistema compromesso, inclusi dati del Web browser, dati di autenticazione salvati sui browser, portafogli di criptovaluta e informazioni da applicazioni di messaggistica.

- I dati rubati vengono preparati per l’esfiltrazione e inviati agli aggressori tramite Telegram, utilizzando token API per comunicazioni sicure.

La scoperta dello sfruttamento di CVE-2023-36025 evidenzia la raffinatezza della campagna Phmedrone Stealer e la capacità di aggirare misure di sicurezza standard. Microsoft ha rilasciato una patch per CVE-2023-36025 nel novembre 2023 e la vulnerabilità è stata successivamente aggiunta all’elenco delle vulnerabilità e malware noti (Known Exploited Vulnerabilities – KEV) nel 2024 da CISA, che ha sottolineato l’importanza di aggiornamenti e patch tempestivi nella difesa da tali minacce.

CISA ha, inoltre, consigliato alle organizzazioni di affidarsi ad esperti per il tempestivo aggiornamento dei propri sistemi, ove ritenuto sicuro e necessario.

Il malware Androxgh0st prende di mira i servizi cloud

La Cybersecurity and Infrastructure Security Agency (CISA) ha allertato le organizzazioni della minaccia rappresentata dal malware Androxgh0st il 16 gennaio 2024. Questo malware prende di mira i file .env, che vengono spesso utilizzati per archiviare dati di configurazione per servizi cloud come AWS, Office 365, SendGrid e Twilio. Androxgh0st sfrutta vulnerabilità critiche per compromettere ulteriormente le applicazioni web e creare botnet.

Gli exploit chiave utilizzati da Androxgh0st includono:

- PHPUnit CVE-2017-9841, per l’esecuzione arbitraria di comandi tramite richieste HTTP POST dannose.

- Laravel CVE-2018-15133, per l’esecuzione di codice abusando dei valori token XSRF.

- Apache CVE-2021- 41773, una vulnerabilità di path traversal utilizzata per accedere alle credenziali ed eseguire codice da remoto.

Il malware è noto per l’esfiltrazione di dati sensibili, per la distribuzione di webshell e lo sfruttamento di credenziali e API esposte.

Per proteggersi da queste minacce, le organizzazioni sono invitate a correggere le vulnerabilità identificate in PHPUnit, Laravel e Apache e applicare anti malware solutions entro il 2024. Inoltre, si consiglia di proteggere i file .env, assicurarsi che le applicazioni Laravel non siano in modalità debug, rimuovere informazioni sensibili dai file .env e revocare/modificare eventuali credenziali esposte.

Backdoor NSPX30 utilizzata da BlackWood APT Group

L’APT Blackwood, un gruppo di spionaggio informatico, ha utilizzato un sofisticato malware noto come NSPX30 per prendere di mira organizzazioni in Asia ed Europa.

Il metodo di attacco di Blackwood è particolarmente insidioso poiché prevede il dirottamento dei meccanismi di aggiornamento di software legittimo. Questo approccio man in the middle consente al gruppo di sostituire gli aggiornamenti software autentici con payload dannosi.

NSPX30 non è un singolo malware, ma un impianto a più fasi che comprende un dropper, un programma di installazione, dei loaders, un orchestrator e una backdoor. Ciascun elemento svolge un ruolo e garantisce la persistenza del malware sui sistemi compromessi.

Le capacità del malware sono estese, dalle tradizionali funzioni di spionaggio come il keylogging e l’acquisizione di screenshot, a funzionalità avanzate come l’inserimento nelle whitelist del malware stesso, rendendolo così non identificabile dai software di sicurezza installati.

Il processo di infezione inizia in genere con il malware mascherato da aggiornamento proveniente da un server legittimo.

Per esempio, una richiesta di aggiornamento da parte del software WhatsApp viene intercettata, portando al download di “whatsappdl.exe”, che a sua volta scrive il dropper “minibrowser_shell.dll” su disco. Questo dropper carica quindi ulteriori file dannosi che facilitano l’ulteriore sfruttamento e l’esfiltrazione dei dati.

Oltre alla complessità del malware e alla discrezione con cui opera, il meccanismo di distribuzione iniziale di NSPX30 da parte di Blackwood APT rimane un mistero.

I ransomware a cui stare attenti nel 2024

Gli esperti di sicurezza informatica hanno identificato cinque varianti particolarmente insidiose che stanno definendo il nuovo fronte della cyber guerra.

LockBit 3.0: L’Evolvere dell’Ambizione

LockBit 3.0 rappresenta l’ultima versione di uno dei ransomware più pervasivi e temuti nell’arena digitale. Questo software dannoso è noto per la sua abilità nel criptare i dati. Le organizzazioni o i privati vengono poi minacciati della divulgazione pubblica di tali dati se non in cambio di un riscatto. LockBit 3.0 ha già messo a segno colpi contro colossi come Boeing e Royal Mail, dimostrando la sua pericolosità trasversale nei confronti di entità di ogni dimensione e settore.

Rhysida: L’Audacia Inedita

Emergendo nel 2023, Rhysida si è rapidamente distinto. Questo ransomware opera sottraendo i dati prima di criptarli, esponendoli poi nel dark web per la vendita. Con attacchi mirati a entità critiche come PA, ospedali, biblioteche pubbliche e società videoludiche, Rhysida dimostra un approccio predatorio e senza scrupoli, avvalendosi di tecniche avanzate per evitare rilevamenti.

Akira: La Stella Nascente del RaaS

Akira emerge come una nuova minaccia nel firmamento del ransomware, grazie al suo modello di ransomware-as-a-service che attrae cybercriminali con la promessa di un’infrastruttura pronta all’uso. Con legami al noto gruppo Conti, Akira sfrutta codici preesistenti per amplificare la sua efficacia, puntando su vittime che sottovalutano l’importanza dell’autenticazione multi-fattore.

BianLian: L’Innovazione nell’Inganno

BianLian si distingue per l’uso di una tattica ingegnosa che consiste nel camuffare il malware da file legittimo. Questa tecnica di mascheramento consente a BianLian di bypassare le difese e colpire inaspettatamente, con un focus particolare sulle aziende private.

Play: Il Ransomware Ludico

Infine, Play introduce un elemento di giocosità nell’oscuro mondo dei ransomware. Attraverso l’uso di grafiche ispirate ai videogiochi e messaggi ironici, invita le vittime a un gioco di logica per recuperare i propri dati criptati. Inizialmente mirato agli utenti individuali, Play potrebbe presto rappresentare una minaccia anche per le organizzazioni.

Questi cinque ransomware incarnano le sfide emergenti nel campo della sicurezza informatica. L’innovazione continua dei cybercriminali richiede una vigilanza costante e l’adozione di strategie di difesa all’avanguardia per proteggere le reti aziendali e i dati sensibili.

Nel 2024 un accento particolare andrebbe posto sugli assessment delle vulnerabilità e su soluzioni complete contro il malware.

scopri i nostri servizi:

Post vacanze: adeguamento alla Direttiva NIS 2 entro Ottobre 2024!

Pinnacle Award a Cisco EVE: sicurezza e visibilità nel traffico criptato

Ransomware: perdite in crescita del 500% a causa dell’autenticazione obsoleta

CISCO Cyber Vision per l’Operational Technology

Apulia Cybersecurity Summit, Next-Gen Solutions – Bari, 7 Giugno 2024

Sicurezza e Conformità nel Settore Alberghiero con Cisco Meraki

Implementazione di controlli Zero Trust per la conformità

La Direttiva NIS2: sicurezza delle Reti Industriali e dei Sistemi OT supportata da CISCO

Threat Actors, Malware e Exploited Vulnerabilities 2024

Blindare la Supply Chain: scegliere accuratamente i fornitori

- Blog (69)

- Case Studies (19)

- Eventi (2)

- News (68)