Immagina di dover proteggere un castello senza mura, sotto assedio da exploit zero-day, attacchi fileless e sofisticate campagne di phishing basate sul social engineering. Questo è il contesto in cui si trovano oggi molte aziende: senza un perimetro ben definito e prive di un inventario organizzato degli asset critici, restano esposte e vulnerabili.

Le minacce informatiche si evolvono a un ritmo impressionante, con cybercriminali che sfruttano TTP (Tactics, Techniques, and Procedures) avanzate, tracciate tramite il framework MITRE ATT&CK. Parallelamente, regolamentazioni come il GDPR, la NIS2 e gli standard ISO impongono requisiti di sicurezza sempre più stringenti per proteggere dati sensibili e infrastrutture critiche. Per affrontare queste sfide, non basta una difesa passiva: è essenziale adottare un approccio proattivo e strategico, capace di anticipare e contrastare le minacce prima che possano causare danni rilevanti.

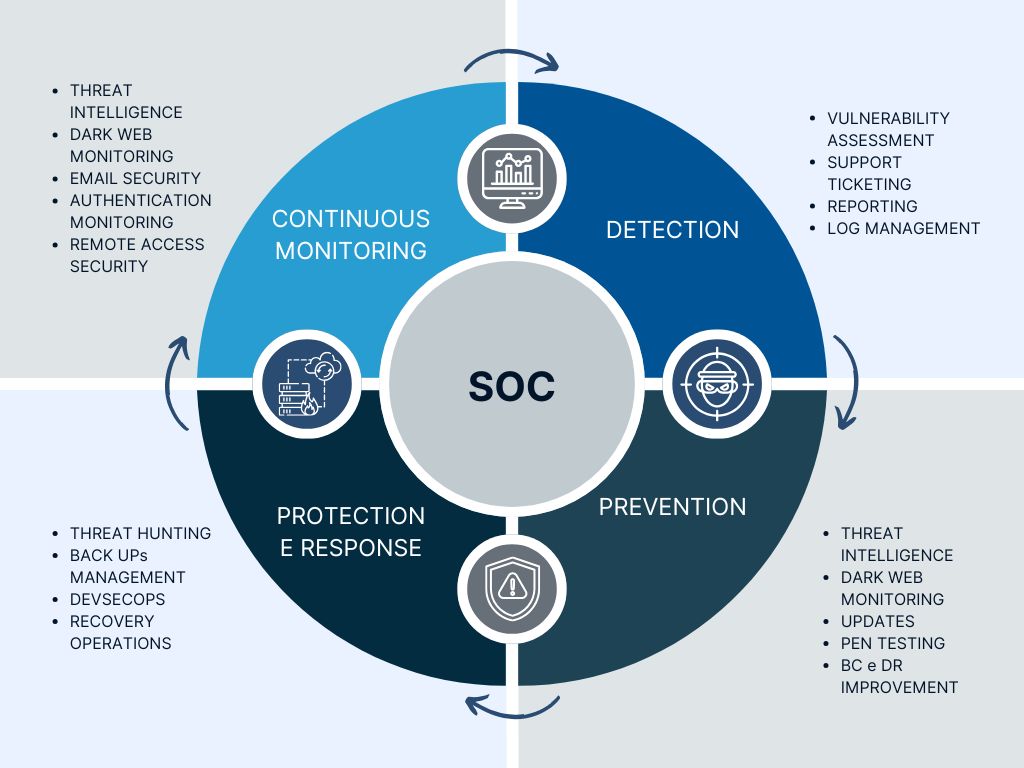

Tra le soluzioni più efficaci spicca l’integrazione di SOC as a Service (SOCaaS) e SIEM, supportata da tecnologie avanzate di correlazione, analisi comportamentale basata su UEBA (User and Entity Behavior Analytics) e threat intelligence in tempo reale. Questa combinazione assicura un monitoraggio continuo, un’analisi proattiva delle minacce e la conformità alle normative.

Security Architect propone una soluzione Managed SOC integrata con un SIEM all’interno della tua infrastruttura, gestita da un team di esperti certificati in tutti gli aspetti della cybersecurity, per assicurare una protezione totale e soddisfare le necessità delle aziende moderne.

SOCaaS: sicurezza continua e adattiva

Il modello SOCaaS (Security Operations Center as a Service) consente alle aziende di usufruire di un centro operativo di sicurezza senza dover sostenere i costi elevati associati alla creazione e gestione di un SOC interno. I principali vantaggi includono:

- Monitoraggio 24/7 (se necessario) per individuare minacce in tempo reale

- Threat intelligence per prevenire attacchi informatici

- Risposta immediata agli incidenti con mitigazione tempestiva

- ROI (Return On Investment) decisamente più alto rispetto alla gestione interna di un SOC tradizionale.

Un SOCaaS efficace si fonda sull’utilizzo di un SIEM avanzato, che integra software certificati per rilevare anomalie, tecnologie SOAR (Security Orchestration, Automation, and Response) per velocizzare la gestione degli incidenti e feed di intelligence per anticipare attacchi mirati. Questa soluzione è progettata per essere scalabile e continuamente ottimizzabile in base alle necessità.

SIEM: il cuore della cybersecurity moderna

Il SIEM (Security Information and Event Management) rappresenta il cuore pulsante di una strategia di sicurezza proattiva. Infatti, questa tecnologia consente di:

- Raccogliere e analizzare i log provenienti da fonti diverse, come firewall, endpoint, applicazioni cloud e dispositivi di rete.

- Identificare comportamenti anomali attraverso l’uso di algoritmi di machine learning e regole di correlazione avanzate.

- Automatizzare la gestione degli incidenti per ridurre i tempi di risposta e limitare i potenziali impatti.

- Ottenere report dettagliati sull’escalation di un incidente, garantendo la possibilità di inviare notifiche obbligatorie al CSIRT.

La comunicazione del SIEM con il nostro SOCaaS consente di rilevare minacce sofisticate come attacchi stealth, persistence mechanisms nascosti nei registry e movimenti laterali tra segmenti di rete. Queste minacce spesso sfuggono ai tradizionali strumenti di cybersecurity.

Adeguamento normativo: come SOCaaS e SIEM facilitano la compliance

Un elemento cruciale per le aziende è assicurare il rispetto delle normative vigenti. L’implementazione di un SOCaaS con SIEM integrato facilita l’adeguamento normativo attraverso funzionalità avanzate come il log retention a lungo termine, la gestione degli alert basati su KPI di sicurezza regolamentari e l’integrazione con framework di conformità.

Oltre a difendere dalle minacce informatiche, il nostro approccio inizia con l’analisi del perimetro di sicurezza e l’inventario degli asset strategici, diventati obbligatori per le grandi imprese. Successivamente, implementiamo una serie di soluzioni progettate per assicurare una protezione informatica efficace e pienamente conforme alle normative vigenti. Le principali misure adottate comprendono:

- Formazione periodica del personale e piani di sensibilizzazione, con evidenze documentate di partecipazione e conseguimento di certificazioni per i ruoli chiave.

- Attivazione di Multi-Factor Authentication (MFA) per proteggere l’accesso ai sistemi critici.

- Gestione degli accessi con controlli basati su ruoli (RBAC), assicurando il principio del minimo privilegio.

- Implementazione di sistemi avanzati di protezione anti-malware e anti-ransomware, per una strategia di difesa proattiva col supporto di soluzioni XDR (extended detection and response).

- Crittografia dei dati in transito e a riposo, con gestione sicura delle chiavi crittografiche.

- Soluzioni di Business Continuity e Disaster Recovery, con test periodici.

- Backup sicuri, cifrati e immutable backup ove necessario, sottoposti a test regolari per garantire un ripristino rapido ed efficace.

Cooperazione interna: sicurezza informatica e documentazione

Un sistema di cybersecurity realmente efficace non si limita all’uso di strumenti tecnologici, ma integra anche processi strutturati di incident response (ispirati a framework come NIST e/o playbook MITRE D3FEND), l’automazione nella gestione dei ticket di sicurezza e una stretta sinergia tra SOC, team di compliance e IT. Un coordinamento tra questi reparti è fondamentale, soprattutto in un contesto in cui molti controlli dell’ACN si focalizzano sulla documentazione e sulla capacità dell’organizzazione di dimostrare l’efficacia delle proprie misure di protezione. Per questo motivo, è indispensabile adottare un approccio strutturato per:

- Documentare schemi di rete, perimetro e asset, garantendo un quadro chiaro della sicurezza aziendale

- Identificare e valutare i rischi specifici del settore, tramite autovalutazioni e gap analysis

- Coinvolgere il management e tracciare il supporto decisionale, assicurando allineamento con gli obiettivi aziendali

- Definire policy di sicurezza per reti, accessi e gestione incidenti, con protocolli chiari e aggiornati

- Registrare e analizzare incidenti di sicurezza, con report dettagliati e comunicazioni obbligatorie ai CSIRT

- Gestire i log e proteggere i dati, tramite politiche di crittografia e controllo degli accessi

- Pianificare e documentare strategie di Business Continuity e Disaster Recovery, per garantire operatività in caso di crisi

- Stabilire policy per le terze parti e audit periodici dei fornitori, assicurando conformità e sicurezza lungo la supply chain

- Assegnare responsabilità chiare per asset e processi, con designazione di responsabili della sicurezza

- Implementare screening e gestione sicura delle risorse umane, riducendo rischi interni e garantendo formazione continua

- Definire piani di miglioramento della sicurezza, con monitoraggio costante e adeguamenti alle nuove minacce

Grazie alla nostra soluzione SOCaaS con SIEM integrato, le imprese possono salvaguardare le proprie infrastrutture, migliorare la gestione della documentazione e dei processi di conformità, minimizzare il rischio di sanzioni e rafforzare la resilienza operativa.

Conclusione

In sintesi, l’integrazione tra SOCaaS e SIEM rappresenta una soluzione innovativa per le aziende che desiderano elevare la sicurezza informatica, assicurare la conformità normativa e ottimizzare i processi operativi. Security Architect propone un servizio su misura, gestito da professionisti certificati MITRE ATT&CK, offrendo protezione avanzata e adeguamento alle normative in costante evoluzione.

Richiedi una consulenza gratuita con i nostri esperti certificati e scopri come possiamo potenziare la tua sicurezza e supportarti nella conformità normativa. Ricordiamo, inoltre, a tutti i nostri clienti che risultano aziende obbligate alla conformità NIS2 la scadenza imminente del 31 Maggio.

scopri i nostri servizi:

Le imprese enterprise tra NIS2, compliance e nuova Security Posture

Industria 5.0 e Cybersecurity OT: come proteggere gli impianti produttivi

L’evoluzione della sicurezza informatica: SOCaaS e SIEM integrati

Ultimi due giorni per registrarsi ad ACN: obbligo per le aziende coinvolte nella NIS2

Le 7 tendenze chiave della Cybersecurity e dell’IT nel 2025

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

Cybersecurity aziendale: il tuo investimento è davvero efficace?

Le 5 tecniche malware più comuni nel 2024

SIEM, EDR, SOC: sicurezza IT proattiva e conformità NIS2

- Blog (78)

- Case Studies (19)

- Eventi (2)

- News (73)