Security Architect srl si dota di un nuovo, distintivo servizio!

In particolare, parliamo di una figura rara quanto rilevante, supportata da un team di esperti: quella del vCISO o CISO as-a-Service, ora anche dalla Puglia.

Chi è il CISO (Chief Information Security Officer)?

Il Chief Information Security Officer è il dirigente/manager responsabile dello sviluppo e dell’implementazione di un programma di sicurezza delle informazioni.

Il suo compito è creare e gestire procedure e politiche progettate per proteggere le comunicazioni, i sistemi e le risorse aziendali dalle minacce interne ed esterne.

Inoltre il CISO, in collaborazione con i responsabili IT e le altre figure coinvolte, sceglie gli stakeholder più adatti e convenienti, sceglie gli asset e i software necessari per la sicurezza informatica, gestisce i piani di ripristino di emergenza e continuità operativa.

Concludendo il CISO, insieme alla leadership, è responsabile della sicurezza di strutture, dati e persone.

5 domini del CISO

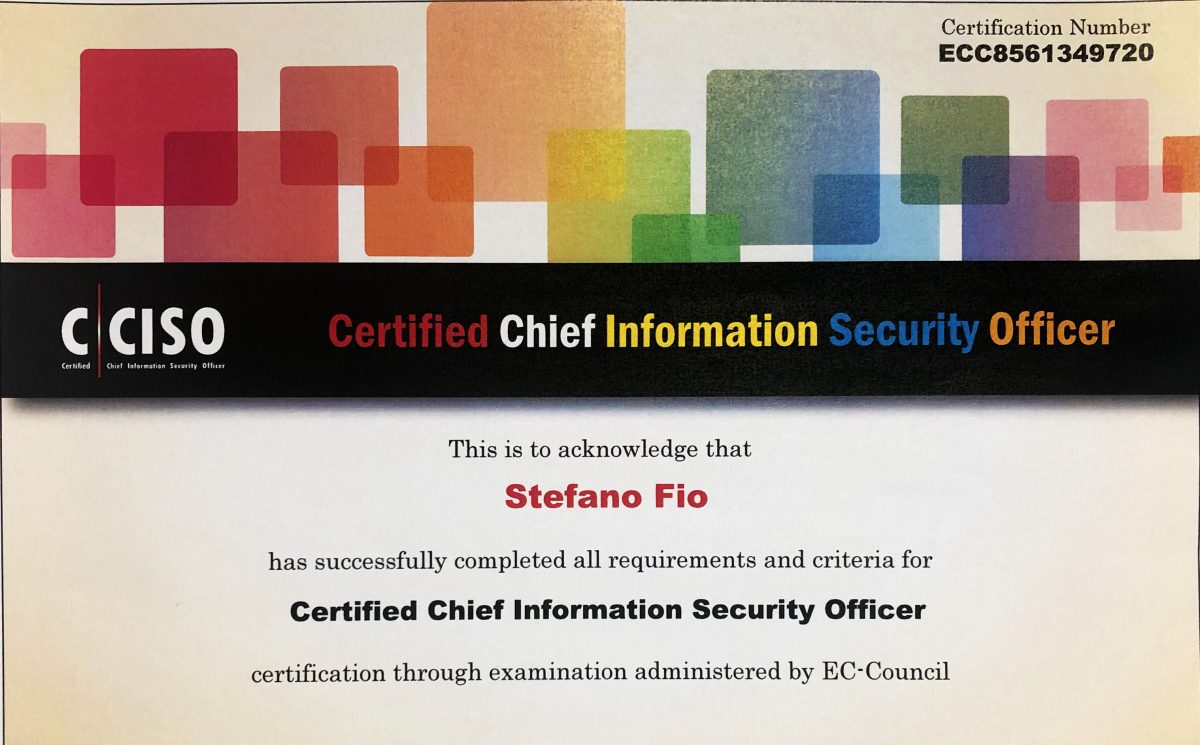

La figura professionale del CISO è certificata dall’istituto statunitense EC-Council con la certificazione professionale C | CISO Certified Chief Information Security Officer.

Per riassumere questa è una certificazione che riconosce l’esperienza, le competenze nel campo della sicurezza informatica, nello sviluppo e nell’attuazione di strategie di information security management.

I professionisti CISO sono certificati in 5 domini di riferimento della sicurezza delle informazioni:

- Governance (Policy, Legal & Compliance)

- IS Management Controls and Auditing Management

- Management Projects Technology & Operations

- Information Security Core Competencies

- Strategic Planning & Finance

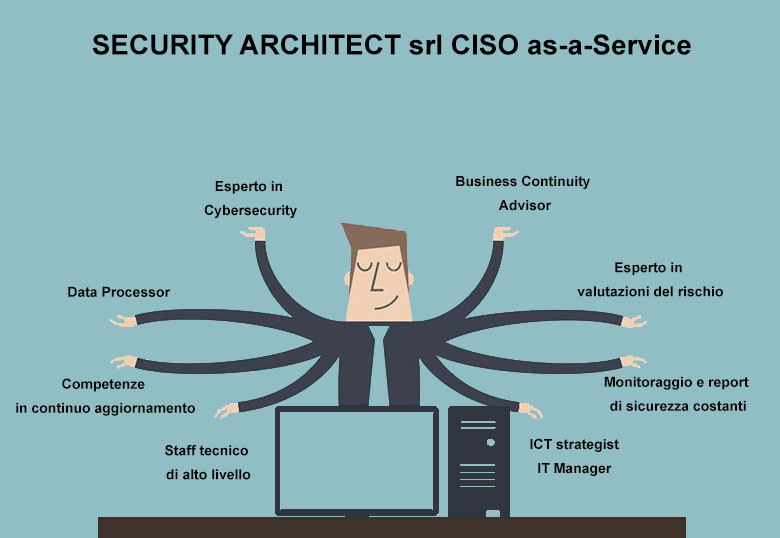

SECURITY ARCHITECT srl: CISO as-a-Service

Ogni azienda di successo ha bisogno di un programma di sicurezza informatica dettagliato e strategico.

Per sviluppare e sostenere le iniziative di sicurezza Security Architect srl, con un team di security analysts coordinato dal CEO Stefano Fio, propone un servizio unico di Certified Chief Information Security Officer esterno.

Innegabilmente assumere un vCISO è un investimento intelligente per una serie di motivi:

- Come accennato il nostro servizio CISO fornisce accesso a un team di esperti.

- L’utilizzo del servizio vCISO è più veloce e scalabile del reclutamento di un esperto interno.

- Monitoraggio più attento delle esigenze di sicurezza informatica della tua azienda, essendo dotati in un team SOC il monitoraggio è costante e la risposta rapida.

- È più facile per i CISO certificati rimanere aggiornati sulle minacce alla sicurezza delle informazioni.

- Il nostro servizio può adattarsi ad esigenze IT e di cybersecurity differenti.

Ti serve davvero un esperto di Cybersecurity?

Tutte le realtà aziendali beneficiano di un forte programma di sicurezza informatica, ma ci sono una serie di motivazioni e obiettivi che spingono a cercare un vCISO o CISO as-a-Service.

Rientri in una di queste categorie?

Devi rispettare obiettivi di conformità

Ogni azienda, in ogni settore ha delle regole da rispettare per legge. Tale legge potrebbe essere GDPR, Privacy, HIPAA, SOX, PCI DSS o un’altra normativa applicabile al tuo settore. È necessario attenersi a diversi regolamenti, in continuo aggiornamento per avere un’attività conforme. Trascurarli comporta sanzioni per la tua azienda, oltre a lasciarla scoperta in caso di violazioni di dati.

I clienti richiedono di essere tutelati. Il che significa che la conformità ai regolamenti può migliorare le vendite, la fiducia dei consumatori, i profitti… Più sono solidi i tuoi standard di conformità più sarai credibile.

Sei un’azienda di tipo Enterprise

Le grandi imprese hanno una forte impronta nel settore di appartenenza. Spesso hanno necessità di ampliarsi o lanciare nuovi prodotti e servizi. I dipendenti e le leadership semplicemente non hanno il tempo di preoccuparsi della loro sicurezza e hanno bisogno di tutte le loro risorse ed energie per concentrarsi sul loro core business e sulla crescita del settore. Un CISO è fondamentale per non rischiare che tutta la rete di cooperazioni creata non crolli per un anello rotto…

La tua sicurezza è stata compromessa in precedenza

Sei preoccupato per la sicurezza dei tuoi dati e delle tue reti, perché sai che sono state minacciate in passato. Ti è accaduto di subire un’estrazione di dati, di ricevere richieste di riscatto, estorsioni, blocco delle reti, rallentamento dei tuoi canali di vendita, ecc…

In questo caso l’unico modo per evitare gravi ricadute e danni d’immagine ed economici è avere piani e strategie di sicurezza IT.

Il tuo team di vendita passa troppo tempo a parlare di sicurezza informatica

Se le giornate del tuo team di vendita sono piene di conversazioni sulle vulnerabilità aziendali, su rallentamenti di rete, su scarsa collaboration, su mail sospette… è chiaro che stia dedicando tempo a qualcosa che non riguarda il reale compito del team.

Avvalendosi di un servizio di CISO, stai rimuovendo le discussioni sulla sicurezza dal ciclo di vendita e rendendo veloci e sicure le comunicazioni tra team.

Se rientri in queste categorie e senti la necessità di una gestione completa della sicurezza informatica contatta i nostri esperti!

Per un approfondimento sul ruolo e l’importanza del vCISO in azienda:

scopri i nostri servizi:

Implementazione di controlli Zero Trust per la conformità

La Direttiva NIS2: sicurezza delle Reti Industriali e dei Sistemi OT supportata da CISCO

Threat Actors, Malware e Exploited Vulnerabilities 2024

Blindare la Supply Chain: scegliere accuratamente i fornitori

- Blog (65)

- Case Studies (17)

- Eventi (1)

- News (65)

- Aprile 2024 (1)

- Marzo 2024 (2)

- Febbraio 2024 (3)

- Gennaio 2024 (1)

- Dicembre 2023 (1)

- Novembre 2023 (4)

- Agosto 2023 (2)

- Luglio 2023 (3)

- Maggio 2023 (1)

- Marzo 2023 (3)

- Febbraio 2023 (2)

- Gennaio 2023 (3)

- Dicembre 2022 (2)

- Novembre 2022 (2)

- Ottobre 2022 (4)

- Settembre 2022 (2)

- Agosto 2022 (1)

- Luglio 2022 (4)

- Giugno 2022 (3)

- Maggio 2022 (3)

- Aprile 2022 (3)

- Marzo 2022 (3)

- Febbraio 2022 (3)

- Gennaio 2022 (2)

- Dicembre 2021 (4)

- Novembre 2021 (2)

- Ottobre 2021 (4)

- Settembre 2021 (4)

- Luglio 2021 (2)

- Giugno 2021 (1)

- Maggio 2021 (8)

- Aprile 2021 (27)

- Marzo 2021 (7)

Una risposta su “CISO as-a-Service made in Puglia”

[…] leadership aziendale dovrebbe avere un CISO certificato di riferimento o esperti con credenziali ed esperienze comprovate. Questo porterà a una migliore protezione e […]