Whoosnap Srl sceglie Security Architect per la sicurezza informatica e dei dati della nuova piattaforma Insoore!

Security Architect srl è vicina anche al mondo dell’Insurance: collabora con Whoosnap sul fronte della sicurezza informatica per le sue piattaforme applicative. Approfondiamo il caso Insoore per Whoosnap.

In particolare Security Architect srl si occupa della piattaforma Insoore. Una realtà innovativa che aiuta le compagnie assicurative e le aziende di fleet management a ottimizzare il processo di gestione dei sinistri. Utilizza ispezioni video/fotografiche effettuate da una community di esperti e stime dei danni realizzate da un team di periti, in real time e on demand.

Una grande community presuppone un grande network, compagnie e aziende possono utilizzare il proprio network convenzionato, la sicurezza informatica diviene di centrale importanza.

Con i requisiti di conformità in continua evoluzione e le complessità del settore assicurativo, ora più che mai, le agenzie hanno bisogno di reti affidabili e sicure per soddisfare gli standard del cliente e restare competitivi.

Il settore assicurativo deve affrontare crescenti pressioni finanziarie mentre raccoglie un pool di dati in continua espansione. È fondamentale che le aziende dispongano di un supporto tecnologico che consenta loro di stare al passo con i cambiamenti del mercato. L’innovazione deve sempre andare di pari passo alla sicurezza informatica.

WAF – Web Application Firewall

Un Web Application Firewall è, appunto, un Firewall pensato per le applicazioni Web.

Consente di proteggere l’applicazione filtrando e consentendo il monitoraggio del traffico HTTP tra un’applicazione o un sito web e Internet. In genere protegge le applicazioni da attacchi quali cross-site forgery (CRS), cross-site-scripting (XSS), inclusione di file e SQL injection, tra gli altri.

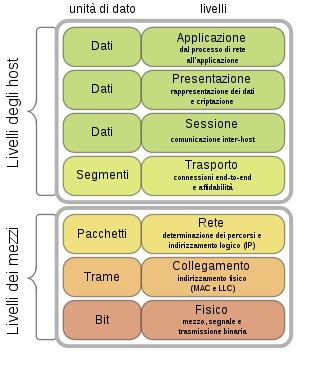

Un WAF è una difesa del livello 7 del protocollo (secondo il modello OSI), in collaborazione con altre soluzioni facenti parte di una suite di cybersecurity, difende un perimetro.

Anteporre un WAF a un’applicazione equivale a porre uno scudo tra essa e Internet. Mentre un server proxy protegge l’identità di una macchina client utilizzando un intermediario, un WAF funge da proxy inverso, facendo passare i client attraverso il WAF prima che raggiungano il server, proteggendo così quest’ultimo.

Un servizio pensato per raccogliere dati degli automobilisti, delle assicurazioni, immagini dei sinistri, rilevazioni Pre-assuntive e Assuntive, dati finanziari, ecc… necessita di un’implementazione di criteri e policy per proteggersi dalle vulnerabilità applicative. Variabili che devono essere veloci e facili da modificare per garantire una rapida reazione ai vettori di attacco.

Per esempio, durante un DDoS modificando i criteri WAF è possibile abbassare nell’immediato il rate limiting ed arginare i tempi di disservizio.

Anti-DDoS

Essendo uno degli attacchi più diffusi e causando tempi lunghi di disservizio o rallentamento dei servizi è stato necessario focalizzarsi su un servizio anti-DDoS, per garantire alla web application la velocità e la sicurezza dei dati che promette.

Alcuni dei punti cardine del servizio sono:

- analizzare in tempo reale e a grande velocità tutti i pacchetti

- deviare il traffico in entrata sul server qualora anomalo o non legittimo

- separare tutti pacchetti IP non legittimi dal resto, lasciando passare il traffico valido.

Una volta rilevato l’attacco è necessario un’intervento di mitigazione nei più brevi tempi possibili.

Una soluzione preventiva necessaria al caso Insoore per Whoosnap.

Adeguamento PCI – DSS

Lo standard PCI (Payment Card Industry) DSS (Data Security Standard) è un insieme di requisiti pensato per garantire la sicurezza delle informazioni sui titolari di carte di credito e debito, indipendentemente dalle loro modalità o posizioni di raccolta, elaborazione, trasmissione e archiviazione.

Per Insoore che gestisce grandi moli di dati personali e dati finanziari è di fondamentale importanza che il rispetto dei regolamenti legislativi e il loro aggiornamento non diventi un peso insormontabile.

Per raggiungere gli obiettivi di conformità con efficienza ed efficacia, utilizziamo un framework di controllo. L’uso di un framework di controllo permette all’organizzazione di eseguire il mapping tra le normative e gli standard applicabili e il framework. Così facendo, l’organizzazione può concentrarsi sulle iniziative di controllo IT mirate all’osservanza dei requisiti definiti nel framework, senza disperdersi tra le singole normative.

Se, successivamente, dovessero presentarsi nuovi standard e nuove normative, sarà possibile eseguire il mapping anche di questi ultimi e concentrare gli sforzi sulle parti del framework in cui si è verificato un cambiamento dei requisiti. Nel framework può essere eseguito il mapping di una vasta gamma di requisiti correlati al controllo IT, ad esempio alcuni requisiti specifici del settore quali i requisiti di protezione PCI, i criteri aziendali interni e così via.

I vantaggi che questo framework offre alle organizzazioni che desiderano raggiungere i loro obiettivi di conformità alle normative sono molteplici.

L’approccio basato sull’uso del framework di controllo, infatti, consente di:

- Combinare vari controlli IT per ottenere la conformità a più standard normativi, ad esempio gli standard PCI – DSS ed EUDPD, ed evitare così l’uso di controlli distinti.

- Adempiere alle nuove normative non appena queste vengono introdotte.

- Assegnare priorità alle spese, scegliendo i controlli IT di maggiore efficacia.

- Evitare sforzi duplicati per raggiungere gli obiettivi di conformità nelle diverse Business Unit dell’azienda.

- Aggiornare con efficienza le normative grazie a modifiche incrementali dei controlli IT già implementati nell’organizzazione.

- Stabilire una base comune su cui possano lavorare reparto IT, revisori, dipendenti, ecc…

Concludiamo con successo il case study: caso Insoore per Whoosnap.

Cloudflare sventa il più grande attacco DDoS della storia

Continuità operativa: soluzioni avanzate per la protezione dei sistemi

Cloud Security: rischi e soluzioni integrate

Cybersecurity e IT service management: soluzioni avanzate per aziende

Post vacanze: adeguamento alla Direttiva NIS 2 entro Ottobre 2024!

Pinnacle Award a Cisco EVE: sicurezza e visibilità nel traffico criptato

- Ottobre 2024

- Settembre 2024

- Luglio 2024

- Giugno 2024

- Aprile 2024

- Marzo 2024

- Febbraio 2024

- Gennaio 2024

- Dicembre 2023

- Novembre 2023

- Agosto 2023

- Luglio 2023

- Maggio 2023

- Marzo 2023

- Febbraio 2023

- Gennaio 2023

- Dicembre 2022

- Novembre 2022

- Ottobre 2022

- Settembre 2022

- Agosto 2022

- Luglio 2022

- Giugno 2022

- Maggio 2022

- Aprile 2022

- Marzo 2022

- Febbraio 2022

- Gennaio 2022

- Dicembre 2021

- Novembre 2021

- Ottobre 2021

- Settembre 2021

- Luglio 2021

- Giugno 2021

- Maggio 2021

- Aprile 2021

- Marzo 2021