Security Architect srl, protegge le aziende dai rischi informatici… liberiamo il potenziale della tua azienda utilizzando tecnologie e servizi smart.

Siamo un team di persone che lavorano continuamente e instancabilmente per fornire valore ai propri clienti.

Aiutiamo a creare attività sicure, solide, efficienti e agili.

Nelle nostre soluzioni è riassunto il concetto di self-defending network perché una rete in grado di tutelare la propria infrastruttura garantisce la sicurezza di informazioni, dispositivi e dell’intero business.

Self-Defending Network: una risposta ad un’esigenza

I principali vantaggi della rete Self-Defending sono le risposte immediate e precise alle minacce senza necessità di alcun intervento manuale. Questo perché le azioni sono configurabili in base all’evento del firewall in modo che le visite involontarie a pagine Web sospette possano essere distinte dai tentativi di furto dei dati. Quindi i dispositivi sospetti possono essere completamente isolati dalla rete oppure possono essere spostati in un’area di quarantena per attendere la risoluzione del problema.

L’isolamento dei dispositivi avviene sia che essi siano collegati alla rete con connessione cablata sia con connessione wireless, garantendo l’assenza di punti deboli in qualsiasi punto della rete e senza la necessità di applicazioni da installare sull’endpoint. Invece di spegnere il dispositivo, controlliamo la rete per limitarne l’accesso fino a quando non è possibile risolvere il problema. Pertanto, siamo in grado di bloccare una minaccia proveniente da un server del data center con la stessa facilità di una minaccia proveniente da un dispositivo mobile, una stampante o un sensore IoT.

La rete Self-Defending può anche monitorare e proteggere il traffico che transita all’interno di una rete aziendale senza aggiungere una latenza inaccettabile. La soluzione consiste nel far passare una copia del traffico da monitorare su un firewall dedicato e utilizzare questo traffico per verificare se ci siano terminali infetti e bloccarli. In ultimo ma non per importanza, usando questo approccio, non viene introdotta alcuna latenza sul traffico interno della rete e si possono bloccare le minacce istantaneamente e automaticamente.

Soluzioni e Servizi:

Le imprese enterprise tra NIS2, compliance e nuova Security Posture

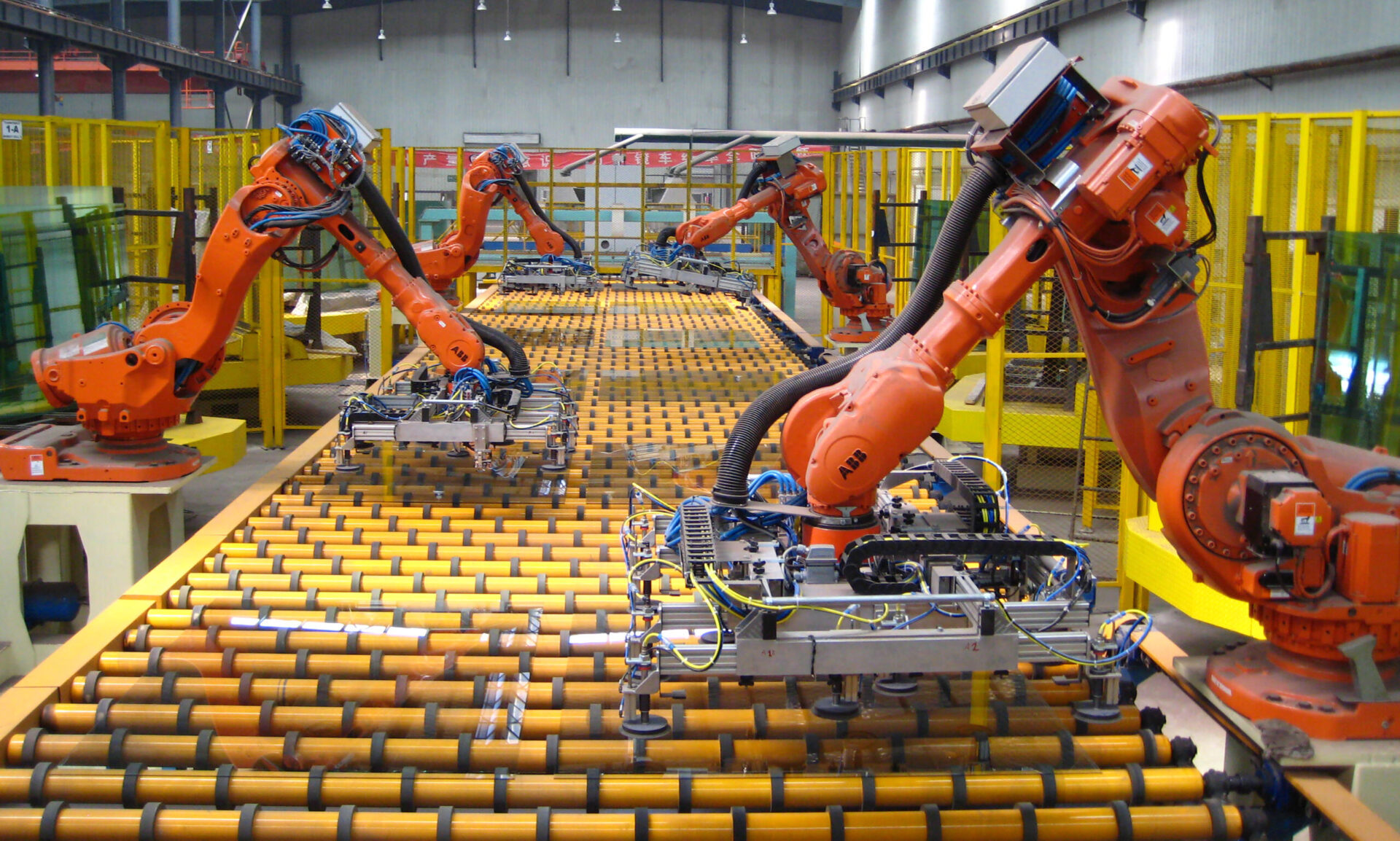

Industria 5.0 e Cybersecurity OT: come proteggere gli impianti produttivi

L’evoluzione della sicurezza informatica: SOCaaS e SIEM integrati

Ultimi due giorni per registrarsi ad ACN: obbligo per le aziende coinvolte nella NIS2

Le 7 tendenze chiave della Cybersecurity e dell’IT nel 2025

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

- Giugno 2025

- Maggio 2025

- Febbraio 2025

- Gennaio 2025

- Dicembre 2024

- Novembre 2024

- Ottobre 2024

- Settembre 2024

- Luglio 2024

- Giugno 2024

- Aprile 2024

- Marzo 2024

- Febbraio 2024

- Gennaio 2024

- Dicembre 2023

- Novembre 2023

- Agosto 2023

- Luglio 2023

- Maggio 2023

- Marzo 2023

- Febbraio 2023

- Gennaio 2023

- Dicembre 2022

- Novembre 2022

- Ottobre 2022

- Settembre 2022

- Agosto 2022

- Luglio 2022

- Giugno 2022

- Maggio 2022

- Aprile 2022

- Marzo 2022

- Febbraio 2022

- Gennaio 2022

- Dicembre 2021

- Novembre 2021

- Ottobre 2021

- Settembre 2021

- Luglio 2021

- Giugno 2021

- Maggio 2021

- Aprile 2021

- Marzo 2021