IT Service Management

Libera il tuo potenziale attraverso le nuove tecnologie e i nostri smart services.

ITSM

La gestione dei servizi IT (ITSM) è uno strumento che consente a un’organizzazione di massimizzare il valore aziendale attraverso l’uso dell’information technology. L’ITSM posiziona i servizi IT come mezzo chiave per fornire e ottenere valore, tempo e funzionalità. L’ITSM opera lungo l’intero ciclo di vita di un servizio, dalla strategia originale, alla progettazione, alla transizione e al funzionamento live, alla responsabilità dei rischi IT.

Per garantire la qualità sostenibile dei servizi IT, l’ITSM stabilisce un insieme di pratiche o processi che costituiscono un sistema di gestione dei servizi. Esistono standard industriali nazionali ed internazionali per la gestione dei servizi IT, sui quali sono basate le good practice relative al settore. Gestire e rendere efficaci le strutture ed i processi IT è un lavoro di progettazione e strategia che riguarda l’intera organizzazione: gli investimenti IT devono generare valore per l’azienda, rispondere alle esigenze e allinearsi costantemente al core business.

Automatizza e semplifica tutti i processi relativi alla governance dei servizi IT, rendili sempre disponibili, qualitativamente competitivi, supporta il tuo staff e i tuoi clienti finali. Le attività di Security Architect sono basate su una serie di principi, il nostro obiettivo si concentra sul dare valore al potenziale di ogni azienda e sul miglioramento continuo. Non è solo un insieme di processi: è una mentalità che garantisce il raggiungimento del risultato desiderato per l’azienda. Incorporiamo principi e pratiche da vari approcci di gestione, come la produzione snella, la gestione del cambiamento organizzativo, l’analisi dei sistemi e la gestione del rischio.

Vantaggi

- Reagire più velocemente al cambiamento e all’innovazione richiesti dal mercato

- Aumentare la disponibilità dei servizi IT significa aumentare le performance e la produttività dei dipendenti

- Ridurre i problemi IT per ridurre l’impatto sul business e i relativi costi

- Rendere i servizi IT più chiari ai dipendenti, fornire maggiore trasparenza

- Fornire servizi sempre funzionali, veloci, automatizzati e scalabili

- Ottemperare a norme e regolamenti proteggendo il business da sanzioni

supporto su vari livelli, dal design ai processi di gestione dell’architettura IT.

service transition dei sistemi IT dalla sede aziendale ai data center.

controllo continuo dell’infrastruttura e delle sue funzioni.

Servizi di virtualizzazione e digitalizzazione.

Servizio di consulenza e supporto help desk.

Supporto tecnico sul campo per emergenze IT, riparazioni di computer, patch, manutenzione del sistema, ecc.

MICROSOFT SQL SERVER ALWAYS ON

High-Availability Solution

Gruppi di disponibilità Always On: una soluzione per la disponibilità elevata e il ripristino di emergenza

I gruppi di disponibilità AlwaysOn offrono disponibilità elevata e una soluzione di ripristino di emergenza per i database di tipo mission-critical. Supportano anche l’offload di alcuni carichi di lavoro. E consentono di configurare i backup del database dall’istanza secondaria. Sono un’alternativa di livello enterprise al mirroring del database.

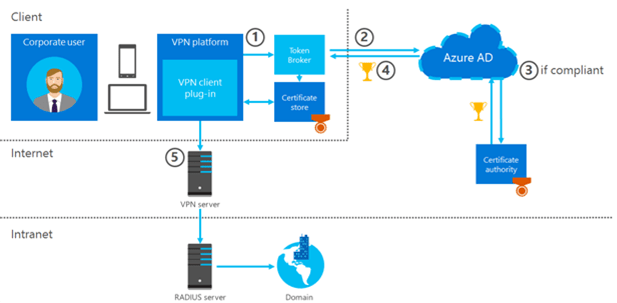

VPN Always On e Smart Working

Questa soluzione permette un accesso trasparente alla rete aziendale, rendendola particolarmente adatta in scenari di smart working. Si tratta dell’evoluzione della tecnologia DirectAccess che, per quanto efficace, presentava delle limitazioni che ne rendevano difficile l’adozione.

Come dice il nome, la VPN è sempre attiva, infatti una connessione sicura alla rete aziendale viene stabilita automaticamente ogni volta che un client autorizzato ha connettività Internet, il tutto senza richiedere all’utente input oppure interazione, a meno che non sia abilitato un meccanismo di autenticazione a più fattori. Gli utenti remoti accedono ai dati e alle applicazioni aziendali allo stesso modo, proprio come se fossero sul posto di lavoro. Grazie a questa metodologia di connettività si riesce a garantire una esperienza utente ottimale anche in mobilità, fornendo un accesso trasparente e automatico alla rete aziendale pur mantenendo un elevato livello di sicurezza.

Vantaggi

- Supporta fino a nove repliche di disponibilità.

- Supporta modalità di disponibilità alternative: commit asincrono, commit sincrono.

- Supporta molti formati di failover del gruppo di disponibilità: failover automatico, failover manuale pianificato e failover manuale forzato.

- Permette di configurare una replica di disponibilità che supporta due differenti modalità: accesso alla connessione in sola lettura, esecuzione di operazioni di backup sui relativi database quando viene eseguita come replica secondaria (L’uso delle funzionalità secondarie attive migliora l’efficienza IT e riduce i costi tramite un migliore uso delle risorse dell’hardware secondario. Inoltre, la ripartizione delle applicazioni con finalità di lettura e dei processi di backup alle repliche secondarie permette di migliorare le prestazioni sulla replica primaria).

- Supporta un listener del gruppo di disponibilità per ogni gruppo di disponibilità.

- Supporta criteri di failover flessibili per un maggiore controllo del failover.

- Supporta il ripristino automatico della pagina per la protezione da danneggiamenti di pagina.

- Supporta crittografia e compressione, che forniscono il trasporto sicuro a prestazioni elevate.

- Fornisce un set integrato di strumenti per semplificare la distribuzione e la gestione dei gruppi di disponibilità, tra cui: Transact-SQL, SQL Server Management Studio, Dashboard AlwaysOn, Cmdlet di PowerShell.

CISCO DNA SPACES

Porta il wireless oltre la connettività!

Cisco DNA Spaces offre soluzioni avanzate tramite i captive portal e l’utilizzo del Wifi per fornire comunicazioni puntuali e mirate

Cisco DNA Spaces è una piattaforma multicanale al servizio delle strategie aziendali per l’engagement del cliente, consente di eliminare i punti ciechi su clienti ed oggetti nei punti fisici. Permette di rimanere collegati con i visitatori della location fisica dove si svolge l’attività ed è pensata per coprire diversi verticali, dalla vendita al dettaglio, all’hospitality, dalla sanità all’istruzione.

La piattaforma non solo aiuta a comprendere cosa accade nelle diverse location, ma anche a trasformare quella che potrebbe sembrare una semplice vista sul cliente in azioni di business. Allo stesso tempo si interfaccia attraverso le sue Api con una serie di applicazioni. E’ possibile quindi estenderne le potenzialità attraverso l’integrazione con i software Crm, Hrms (risorse umane) e di marketing automation e agire in questo modo sulle operation per renderle più efficienti riducendone i costi.

Una rinnovata attenzione alla resilienza aziendale

Il nostro mondo sta affrontando un’accelerazione nella connettività, diversità e nell’impatto delle interruzioni di connessione. Pianificare la tua rete per aiutare la tua organizzazione a rispondere agli imprevisti è ora più importante che mai.

Cisco DNA Spaces offre servizi location-based, tra cui analisi della posizione, toolkit per il coinvolgimento dei clienti, gestione delle risorse, integrazioni di applicazioni aziendali e API di dati sulla posizione.

Vantaggi

- Controllo centralizzato e visibilità sui servizi di localizzazione tramite un unica dashboard con monitoraggio 24 ore su 24, 7 giorni su 7

- Standardizzazione: compatibilità e interoperabilità tra tutte le reti wireless Cisco

- Privacy e sicurezza: esercita il controllo sulla privacy dei tuoi dati con un modello di privacy condiviso del Regolamento generale sulla protezione dei dati (GDPR)

- Semplificazione: un’unica piattaforma unificata per accedere ai prodotti e alle app di localizzazione e per analizzare i relativi dati

- Aumento dei tassi di engagement e rapporti con i clienti

- Sicurezza e conformità: monitoraggio della densità di traffico di clienti. Ottieni visibilità in tempo reale sul numero di persone vicine alla tua posizione e utilizza tali dati per attuare importanti misure di sicurezza. In particolare in tempi pandemici il tracciamento delle location risulta utile alla sicurezza sul lavoro.

- Informazioni sulla posizione: guida le decisioni aziendali chiave sfruttando le informazioni sul comportamento dei clienti e sull’utilizzo dello spazio. Comprendi come gli eventi e le modifiche al layout influiscono sul comportamento dei visitatori e utilizza metriche avanzate sulle prestazioni per gli spazi fisici. Ottieni visibilità in tempo reale sulla posizione dei dispositivi, nonché sul comportamento dei clienti.

- Esperienze senza contatto: fornire ai clienti esperienze sicure e preziose. Utilizza i toolkit di coinvolgimento per fornire notifiche multicanale contestuali.

- Servizi IoT per interni con punti di accesso Wi-Fi 6: sfrutta i punti di accesso Wi-Fi 6 abilitati per gateway per ottenere risultati su larga scala, tra cui gestione delle risorse, monitoraggio ambientale, orientamento e altro ancora.

- Ecosistema di partner: ottenere risultati con un’ampia varietà di applicazioni, partner e fornitori di software indipendenti (ISV) disponibili per abilitare casi d’uso specifici.

- Onboarding di nuova generazione: Cisco DNA Spaces offre varie soluzioni che affrontano le odierne sfide di onboarding Wi-Fi comuni. Con Cisco DNA Spaces, le aziende possono fornire onboarding Wi-Fi sicuro e senza interruzioni, migliorare la copertura interna e aprire nuove strade per la monetizzazione. Inoltre, le aziende possono espandere la propria base di clienti attraverso programmi di fidelizzazione differenziati.