L’obbligo normativo non è più rinviabile: serve una strategia concreta, locale e competente, capace di coniugare cybersecurity e security posture in chiave NIS2.

Il panorama della cybersecurity è entrato in una fase nuova e più strutturata: la Direttiva Europea NIS2, recepita in Italia dal D.lgs. 82/2024, impone agli enti pubblici e alle imprese private classificate come essenziali o importanti un radicale cambiamento di approccio alla gestione della sicurezza informatica.

Non si tratta più solo di proteggersi: oggi occorre dimostrare, gestire, documentare.

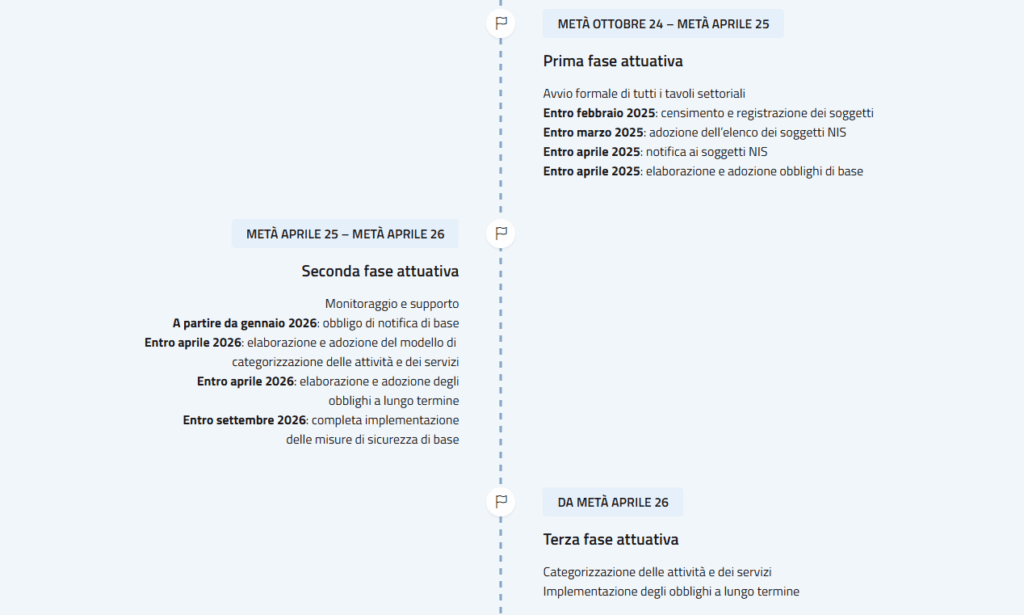

Entro il 31 luglio 2025, le aziende soggette alla NIS2 dovranno aggiornare i dati obbligatori sul portale dell’Agenzia per la Cybersicurezza Nazionale (ACN). Ma questa è solo una delle prime tappe.

Le richieste vere riguardano la conformità strutturale e procedurale: valutazione del rischio, gestione degli accessi, continuità operativa, logging, crittografia, formazione continua, controllo dei fornitori e tanto altro.

La conformità normativa richiede un ecosistema integrato di processi, tecnologie e governance, capace di garantire resilienza, tracciabilità e capacità di risposta agli incidenti. Insomma, va attuata una trasformazione strutturale della propria security posture.

Cosa significa davvero “security posture”

La security posture è la misura della resilienza reale di un’organizzazione. È il risultato di policy, strumenti tecnici, SOAR (Security Orchestration, Automation, and Response), consapevolezza interna e procedure aggiornate, integrate in un SGSI. È ciò che distingue chi dichiara di essere conforme da chi lo è davvero, in termini di:

- capacità di prevenzione e rilevazione degli incidenti;

- gestione del rischio su sistemi, persone e fornitori;

- risposta tempestiva e documentata a eventi critici;

- tracciabilità delle azioni e accountability aziendale.

Per le aziende enterprise, avere una security posture solida non è solo una buona prassi: è l’unico modo per essere conformi alla NIS2 ed evitare sanzioni, blocchi operativi e danni reputazionali.

Puglia e Sud Italia: un territorio che richiede competenza, non slogan

Dati alla mano, il Sud Italia non è ancora al passo con le regioni più digitalizzate d’Europa. Secondo i più recenti rapporti del DESI (Digital Economy and Society Index), il livello medio di digitalizzazione infrastrutturale e organizzativa è inferiore rispetto al Nord. Eppure, proprio nel Mezzogiorno operano molte delle aziende italiane soggette alla NIS2: multiutility, trasporti, logistica, sanità, servizi pubblici locali, oltre a stabilimenti industriali e aziende di trasformazione agroalimentare.

In Puglia, il bisogno di cybersecurity è concreto, urgente, distribuito.

E Security Architect, da quasi vent’anni sul territorio, è partner strategico per numerose realtà enterprise che hanno scelto di affrontare questa sfida con serietà, visione e metodo.

Security Architect: concretezza, esperienza, sicurezza

Security Architect Srlup supporta le aziende nell’adempimento degli obblighi NIS2 e nel rafforzamento della propria postura di sicurezza attraverso:

- supporto operativo per la registrazione e l’aggiornamento dei dati obbligatori sul portale ACN, compresa la raccolta e verifica delle informazioni richieste;

- analisi del rischio e gap assessment;

- implementazione tecnica di soluzioni di sicurezza su misura che soddisfano gli obblighi dei decreti;

- valutazione tecnica e architetturale dell’infrastruttura ICT, con interventi mirati su reti, endpoint, cloud e ambienti OT/ICS, in linea con i principi di cyber hygiene e security-by-design;

- costruzione, gestione e aggiornamento del Sistema di Gestione della Sicurezza delle Informazioni (SGSI);

- predisposizione di procedure e registri richiesti dall’ACN;

- formazione specifica per dirigenti, referenti e personale operativo e programmi di security awareness per tutto il personale;

- supporto nella gestione dei fornitori e delle terze parti strategiche.

Il futuro digitale del Sud si costruisce oggi, con basi solide

Il 31 luglio è solo un checkpoint.

Le vere scadenze della NIS2 sono quelle continue, che chiedono alle aziende di evolversi, strutturarsi e dimostrare affidabilità.

Entro il 1° ottobre 2026 i soggetti obbligati dovranno adempiere a tutti gli obblighi previsti dalla NIS2, inclusi quelli relativi alla governance degli organi di amministrazione e direzione, all’adozione e mantenimento delle misure tecniche e organizzative di sicurezza, nonché – ove applicabile – alla raccolta e conservazione strutturata di una banca dati dei nomi di dominio, IP pubblici e log.

Security Architect è al fianco delle imprese con progetti su misura, supporto concreto e una conoscenza profonda delle sfide reali del territorio.

La tua azienda è soggetta alla NIS2?

Hai già verificato la tua security posture, l’ambito della NIS2 e caricato i dati su ACN?

Scrivici oggi stesso per un assessment gratuito o per una consulenza operativa.

scopri i nostri servizi:

Le imprese enterprise tra NIS2, compliance e nuova Security Posture

Industria 5.0 e Cybersecurity OT: come proteggere gli impianti produttivi

L’evoluzione della sicurezza informatica: SOCaaS e SIEM integrati

Ultimi due giorni per registrarsi ad ACN: obbligo per le aziende coinvolte nella NIS2

Le 7 tendenze chiave della Cybersecurity e dell’IT nel 2025

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

Cybersecurity aziendale: il tuo investimento è davvero efficace?

Le 5 tecniche malware più comuni nel 2024

SIEM, EDR, SOC: sicurezza IT proattiva e conformità NIS2

- Blog (78)

- Case Studies (19)

- Eventi (2)

- News (73)