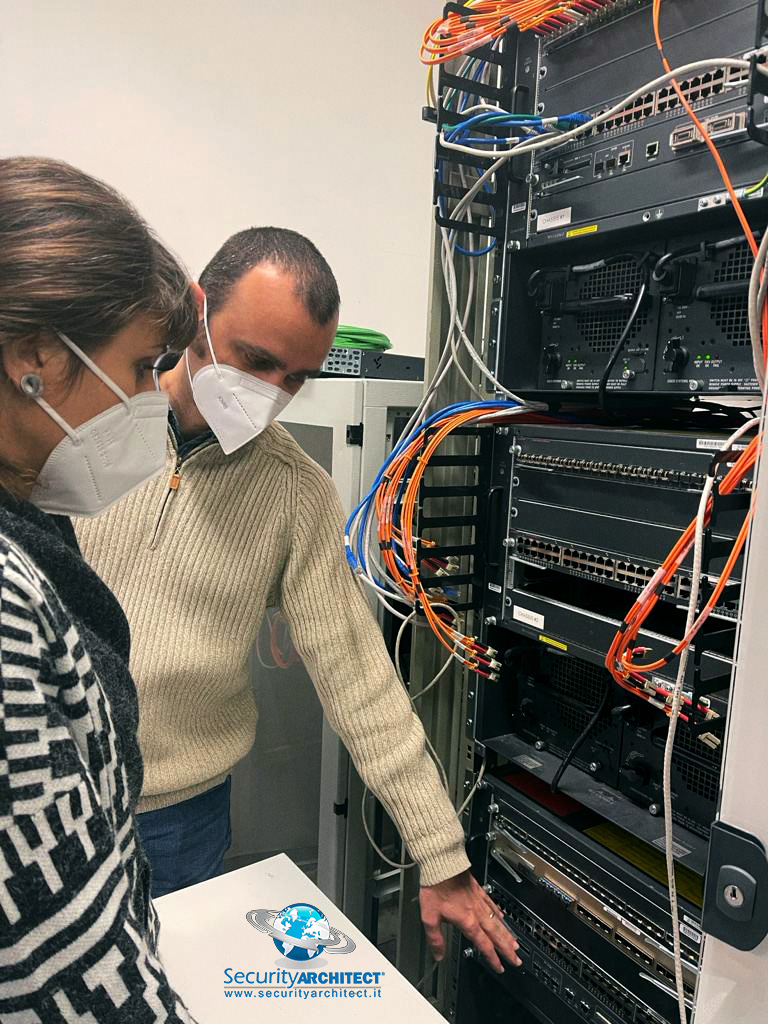

Lavorando con aziende di tipo Enterprise ogni operazione richiede competenza e preparazione.

L’attività svolta in questa occasione è stata di upgrade di core switches per un’azienda Enterprise che gestisce infrastrutture critiche. ![]()

4 suggerimenti per pianificare un aggiornamento dello switch core

Cisco, Hewlett Packard Enterprise e molti altri offrono un’ampia gamma di prodotti switch di classe enterprise per soddisfare le esigenze che vanno dall’edge della rete al data center, al cloud. Ma il gran numero di prodotti disponibili rappresenta una sfida per i pianificatori e gli operatori.

Sebbene gli switch siano spesso visti come elementi statici che cambiano molto poco nel tempo, non è proprio così. È importante considerare i requisiti fondamentali per la gerarchia degli switch, non solo per oggi ma anche per il futuro. Di seguito sono riportate alcune strategie per pianificare un aggiornamento dello switch (Upgrade Enterprise Core Switches):

1. Inizia con i sistemi e le soluzioni per la gestione del network

I sistemi di gestione della rete sono l’elemento critico per l’ottimizzazione delle prestazioni della rete e delle applicazioni, dell’affidabilità e della produttività del personale operativo. Poiché le capacità delle soluzioni di gestione variano notevolmente, è importante considerare le caratteristiche, le funzioni e i vantaggi essenziali per la tua organizzazione e garantire che i prodotti selezionati siano completamente compatibili e supportati dalla gerarchia del tuo sistema di gestione IT.

Esaminare attentamente i requisiti dell’organizzazione su ogni livello per sicurezza, criteri del traffico, LAN virtuali, logging, analytics, integrity e redundancy per garantire che gli switch selezionati soddisfino questi requisiti. Da esaminare anche la compatibilità con altri strumenti e soluzioni di gestione e operativi, in particolare la gestione Wi-Fi, dove il potenziale di conflitto con i criteri e le impostazioni di gestione della rete cablata è tangibile.

2. Eseguire una verifica dei requisiti di rete

Controlla regolarmente le tue reti. È particolarmente importante considerare la crescita del numero di punti di accesso wireless e l’evoluzione dei requisiti di portata (throughput) all’aumentare della velocità, insieme ai requisiti di alimentazione per gli AP, dove 802.3at sta sostituendo .3af. Esaminare i registri e il feedback dei log identificando i punti deboli comuni e ricorrenti, rilevando problemi come la capacità insufficiente durante i periodi di picco della domanda.

Considera la fibra per lunghe tirature, insieme agli aggiornamenti al cablaggio CAT 6 dove la fibra non è richiesta.

3. Esaminare attentamente i presupposti per il Capacity Planning

La velocità effettiva è sempre stato il metro di giudizio delle prestazioni chiave per gli switch, ma oggi il problema è la capacità complessiva della soluzione. I dispositivi client hanno cambiato questa dinamica aumentando le richieste per i dispositivi mobili e wireless. Una capacità sufficiente è necessaria per la produttività dell’utente finale.

Con l’aggiunta di AP, il numero di porte switch per switch fisico è una preoccupazione fondamentale. Gli switch impilabili sono un ottimo modo per soddisfare le esigenze che crescono nel tempo, semplificandone anche la gestione. È anche importante considerare le tendenze nel traffico.

4. Non dimenticare la pianificazione fisica e infrastrutturale

Mentre molti elementi del networking, come le console di gestione, si stanno spostando nel cloud, molte grandi aziende richiedono che gli switch risiedano fisicamente nelle loro strutture per il prossimo futuro.

Quindi, considerare lo spazio fisico (di solito in un equipment rack), l’alimentazione, il raffreddamento e il cable management, i data center, gruppi di continuità, ecc… necessari in ogni caso quando si pianificano installazioni e aggiornamenti. È inoltre essenziale un’attenta analisi del numero e dei tipi di porte richieste su ogni switch (o stack). Infine, si considera l’ambiente operativo.

Scopri il nostro Network Operations center:

scopri le nostre soluzioni per l’IT service management:

Implementazione di controlli Zero Trust per la conformità

La Direttiva NIS2: sicurezza delle Reti Industriali e dei Sistemi OT supportata da CISCO

Threat Actors, Malware e Exploited Vulnerabilities 2024

Blindare la Supply Chain: scegliere accuratamente i fornitori

La Sicurezza Informatica in Italia: Normative e Framework

Frodi BEC: attenzione alla truffa dell’IBAN

- Blog (65)

- Case Studies (17)

- Eventi (1)

- News (65)

- Aprile 2024 (1)

- Marzo 2024 (2)

- Febbraio 2024 (3)

- Gennaio 2024 (1)

- Dicembre 2023 (1)

- Novembre 2023 (4)

- Agosto 2023 (2)

- Luglio 2023 (3)

- Maggio 2023 (1)

- Marzo 2023 (3)

- Febbraio 2023 (2)

- Gennaio 2023 (3)

- Dicembre 2022 (2)

- Novembre 2022 (2)

- Ottobre 2022 (4)

- Settembre 2022 (2)

- Agosto 2022 (1)

- Luglio 2022 (4)

- Giugno 2022 (3)

- Maggio 2022 (3)

- Aprile 2022 (3)

- Marzo 2022 (3)

- Febbraio 2022 (3)

- Gennaio 2022 (2)

- Dicembre 2021 (4)

- Novembre 2021 (2)

- Ottobre 2021 (4)

- Settembre 2021 (4)

- Luglio 2021 (2)

- Giugno 2021 (1)

- Maggio 2021 (8)

- Aprile 2021 (27)

- Marzo 2021 (7)