AEROSPACE, DEFENCE & SECURITY

Rafforzare il settore per il futuro.

Peculiarità del settore A&D

Il settore dell’Aerospazio, della Difesa e della Sicurezza sta vivendo una situazione sempre più difficile. Questo perchè le aziende A&D sono sottoposte a costanti sfide, ciò li spinge a controllare i costi e spostare la loro attenzione dall’argomento innovazione. I lunghi cicli di vita dei prodotti, dei sistemi e la conformità alle normative sono altre preoccupazioni che le aziende di A&D affrontano quotidianamente. Per queste ed altre ragioni il settore richiede un costante monitoraggio e altrettanto necessarie sono continuità, discrezione ed affidabilità.

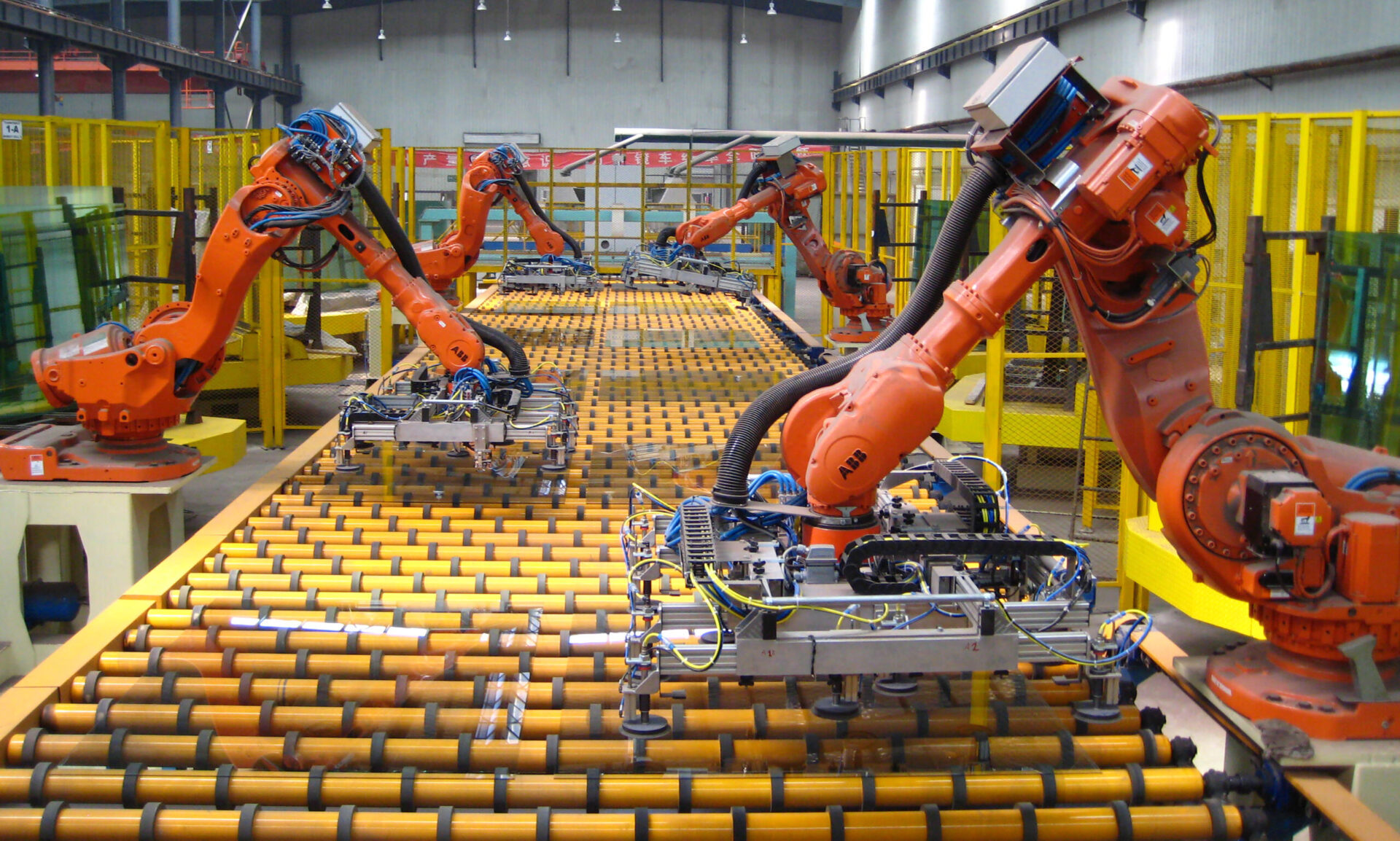

L’industria ha bisogno di digitalizzazione e smart operations e per raggiungere gli obiettivi di un’impresa che sia al passo coi tempi dovrà sfruttare i principi chiave della smart industry e affidarsi a degli esperti ICT per soluzioni che facilitino la trasmissione, ricezione ed elaborazione di dati e informazioni.

Security Architect sfrutta questi principi per aiutare le aziende di A&D a generare cambiamenti esponenziali nei sistemi aziendali attraverso soluzioni as-a-Service basate sulla progettazione, incentrata sull’uomo, che eliminano gli sprechi attraverso modelli di Analytics, guidano il cambiamento rapido con DevOps, l’innovazione attraverso nuove infrastrutture e generano nuovi modelli di business tramitel’IoT. Tutte le nostre soluzioni sono pensate secure-by-design, così che la sicurezza sia garantite sul fronte informatico.