Gli esperti affermano che le tendenze del mercato finanziario, assicurativo e informatico stanno plasmando il panorama dei ransomware nel 2022.

Pare essere lievemente diminuito il numero di attacchi ransomware nel 2022. Gli esperti affermano però che a preoccupare non è solo il numero ma il progresso delle metodologie di attacco.

Il boom del ransomware nell’ultimo decennio ha avuto molti colpi di scena, dalle ormai onnipresenti tecniche di doppia estorsione agli attacchi contro infrastrutture critiche. Ha fatto anche da campanello d’allarme per le organizzazioni senza un’adeguata security posture.

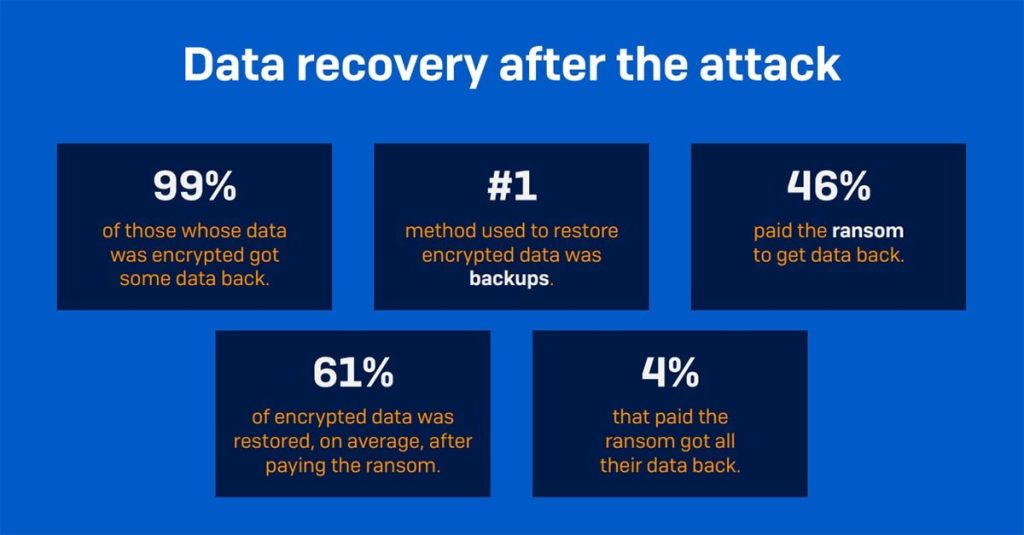

Nel rapporto Sophos sullo stato del ransomware per il 2022, sono state riportate interviste a 5.600 professionisti IT di piccole, medie e grandi organizzazioni in merito al ransomware, con oltre 900 dettagli condivisi riguardanti pagamenti dei riscatti effettuati.

Il 66% delle organizzazioni intervistate è stato colpito da ransomware l’anno scorso, rispetto al 37% nel 2020. Anche i pagamenti dei riscatti sono stati più alti, in parte perché le aziende attaccate sono più grandi. Ma anche le PMI pagano spesso i riscatti.

Ci sono anche dei miglioramenti, il costo medio di recovery a seguito di un attacco è sceso da $ 1,85 milioni a $ 1,4 milioni.

Ci sono due motivi fondamentali: il primo è che la diffusione a macchia d’olio del ransomware ha ridotto il danno reputazionale subito da una vittima. Il secondo, i fornitori di sicurezza informatica sono in grado di guidare le vittime al meglio attraverso un attacco.

Come dicevamo all’inizio dell’articolo si è registrato un sensibile calo degli attacchi ransomware effettuati e dichiarati. Ma gli esperti di cyber security dicono che c’è di più nel quadro completo oltre al numero degli attacchi.

Alcune delle tendenze osservate includono nuove tecniche utilizzate dai cyber criminali, la crescente influenza che hanno le tecniche di monitoraggio sui cambiamenti delle modalità di attacco e un crescente progresso dei disaster recovery plans.

L’evoluzione delle minacce

Il ransomware, esiste da decenni, in effetti sin dagli albori dell’Internet dei consumatori. Tradizionalmente è stato definito come un attore di minacce che utilizza malware per crittografare i file sul computer di una vittima; la vittima quindi pagherebbe un riscatto per decrittografare i propri file.

Il ransomware è cambiato in modo significativo negli ultimi anni. Anche se questi attacchi classici si verificano ancora, gli attacchi ransomware aziendali standard ora implicano tecniche di doppia estorsione, in cui i cyber criminali crittografano i dati delle vittime ed estraggono detti dati con l’intento di divulgarli pubblicamente se la vittima non paga.

Le tecniche di doppia estorsione sono diventate la norma, ma non sono affatto le uniche vie utilizzate. Ad esempio, una tendenza emergente riguarda il furto di dati senza effettivamente crittografare i file della vittima – data extraction o extortionware.

Questa tendenza dipende dal massivo utilizzo degli immutable backup. Dal momento che le aziende si riprendono molto più velocemente potendo ripristinare i sistemi dagli ultimi backup, la criminalità informatica si sta concentrando maggiormente sul rubare quanti più dati possibili. L’obiettivo è rivendere i dati, minacciare di rendere pubbliche le falle di sicurezza chiedendo un riscatto per tenere il segreto evitando ingenti multe all’azienda vittima.

Un vantaggio di questo stile di attacco è che limita il pericolo per le organizzazioni critiche, come gli ospedali, di dover interrompere le proprie operazioni.

I dati possono essere un potente strumento per convincere le vittime a pagare un riscatto, in combinazione con la crittografia o meno. Ad esempio, uno studio di psicoterapia finlandese ha subito un furto di cartelle cliniche nel 2018 che in seguito ha portato i pazienti a essere minacciati direttamente.

Quando la crittografia è ancora la minaccia maggiore?

In altri casi, la crittografia può essere l’arma più efficace per ottenere un riscatto. Ad esempio, gli ambienti industriali utilizzano la tecnologia operativa connessa a Internet (OT) e i sistemi di controllo industriale (ICS) cadono spesso preda di malware. Gli attacchi ICS/OT sono particolarmente brutali, perché la configurazione degli asset informatici comprende la costante comunicazione con gli asset critici, cuore dei processi industriali, quindi in questo caso l’attacco porta al blocco delle attività.

Comincia ad emergere anche la tecnica della tripla estorsione. In questi attacchi, i criminali informatici crittografano i dati, rubano dati e minacciano attacchi DDoS contro l’organizzazione vittima.

Un argomento caldo: l’assicurazione informatica

L’assicurazione informatica è un argomento controverso all’interno della comunità InfoSec. La controversia non nasce perché le organizzazioni non dovrebbero essere protette finanziariamente nelle crisi informatiche, ma piuttosto dal fatto che le organizzazioni considerino l’assicurazione informatica in sostituzione dell’implementazione di pratiche di sicurezza olistiche.

Secondo un sondaggio di Sophos, la maggior parte delle organizzazioni non si aspettavano attacchi durante l’anno. Ma la parte preoccupante è stata la risposta al perché si sentissero immuni da attacchi: No, non ce lo aspettiamo perché abbiamo un’assicurazione informatica.

Ovviamente, possiamo capire quanto questo costituisca un pericolo per l’azienda e per le assicurazioni che se ne fanno carico!

Avere un piano di risposta informatica dettagliato è di fondamentale importanza. Questo, ora, lo sanno anche le compagnie assicurative che pretendono che alcuni parametri di sicurezza siano rispettati per rilasciare polizze sul fronte informatico.

Secondo il rapporto sul ransomware citato in precedenza, le assicurazioni informatiche spesso non riescono a coprire totalmente le perdite (98% dei casi).

Inoltre, il 94% degli intervistati ha affermato che la propria esperienza nell’ottenere una copertura assicurativa è cambiata nell’ultimo anno, proprio per le crescenti richieste di vedere rispettati i paramentri di sicurezza e di adesione ai GDPR. Inoltre, il 97% ha affermato di aver apportato modifiche alle proprie difese informatiche per posizionarsi meglio sul mercato ed avere una migliore copertura assicurativa, mentre il 52% ha apportato modifiche ai processi, il 64% ha implementato nuove tecnologie o servizi e il 56% ha aumentato la formazione dei dipendenti.

Henderson di X-Force ha affermato “Una cosa in cui penso che negli ultimi tempi stiamo migliorando è la comprensione che l’assicurazione informatica non è un piano di risposta agli incidenti. […] L’assicurazione informatica è una buona cosa per molte organizzazioni. Può aiutare a proteggersi dall’inevitabile, ma non è un piano di risposta”.

Progressi e margini di miglioramento

Alcuni evidenti miglioramenti riguardano la trasparenza dopo un attacco informatico.

Marc Rogers, direttore esecutivo della sicurezza informatica di Okta afferma: “Penso che ci sia un desiderio molto più forte di essere trasparenti . Sono passati circa tre decenni ormai, e quando ho iniziato era inaudito per un’azienda parlare [di essere stata colpita da un attacco informatico]. Ora, direi che è normale che le aziende ne parlino. La sfida arriva a quanto ne parlano. Cosa dicono? Cosa significa trasparenza? E penso che il dibattito sia ancora aperto. Ma penso che la tendenza sia quella di essere più trasparenti”.

Rogers, che è anche un membro della Ransomware Task Force istituita lo scorso anno negli Stati Uniti, ritiene anche cha stia migliorando la comunicazione tra pubblico e privato.

“Noi, il settore privato, siamo più vicini al governo. Le porte sono aperte in modo da poter comunicare […] e dall’altra parte sono in ascolto e stanno cercando ulteriori indicazioni su cosa fare”, ha detto. “Se guardiamo ad alcuni audit su varie vulnerabilità importanti come Log4j, al settore privato è stata data una voce molto forte in termini di come il governo dovrebbe gestirli e prevenirli. E l’implementazione è seguita abbastanza rapidamente .”

All’RSAC 2022, la direttrice della Cybersecurity and Infrastructure Security Agency (CISA) Jen Easterly si è fatta promotrice della collaborazione tra settori e agenzie governative.

Inoltre, è emerso che spesso anche dopo un attacco confrontando gli audit di un’azienda a distanza di un anno la situazione è la medesima, la security posture non è migliorata.

John Hendley, capo della strategia di IBM X-Force, che ha partecipato alla stessa intervista con Dwyer e Henderson, ha affermato di essere incoraggiato dalle organizzazioni che prendono più seriamente la sicurezza informatica attiva. Tuttavia, ha osservato le organizzazioni spesso non attuano le raccomandazioni ricevute dai team di cyber security.

“Diciamo che entriamo in un’organizzazione e troviamo un sacco di problemi ad alto o critico rischio. Fai di nuovo quel test un anno dopo e c’è una discreta possibilità che molti di questi problemi siano ancora lì”, dice Hendley. “Purtroppo, vediamo molte organizzazioni avere difficoltà ad implementare i necessari strumenti di sicurezza”.

scopri i nostri servizi:

Implementazione di controlli Zero Trust per la conformità

La Direttiva NIS2: sicurezza delle Reti Industriali e dei Sistemi OT supportata da CISCO

Threat Actors, Malware e Exploited Vulnerabilities 2024

Blindare la Supply Chain: scegliere accuratamente i fornitori

- Blog (65)

- Case Studies (17)

- Eventi (1)

- News (65)

- Aprile 2024 (1)

- Marzo 2024 (2)

- Febbraio 2024 (3)

- Gennaio 2024 (1)

- Dicembre 2023 (1)

- Novembre 2023 (4)

- Agosto 2023 (2)

- Luglio 2023 (3)

- Maggio 2023 (1)

- Marzo 2023 (3)

- Febbraio 2023 (2)

- Gennaio 2023 (3)

- Dicembre 2022 (2)

- Novembre 2022 (2)

- Ottobre 2022 (4)

- Settembre 2022 (2)

- Agosto 2022 (1)

- Luglio 2022 (4)

- Giugno 2022 (3)

- Maggio 2022 (3)

- Aprile 2022 (3)

- Marzo 2022 (3)

- Febbraio 2022 (3)

- Gennaio 2022 (2)

- Dicembre 2021 (4)

- Novembre 2021 (2)

- Ottobre 2021 (4)

- Settembre 2021 (4)

- Luglio 2021 (2)

- Giugno 2021 (1)

- Maggio 2021 (8)

- Aprile 2021 (27)

- Marzo 2021 (7)