Gli attacchi DDoS: una minaccia informatica tanto semplice e veloce da mettere in pratica, quanto efficace e capace di mandare in tilt un’azienda e le sue infrastrutture critiche.

Nel primo e nel secondo trimestre del 2020 gli attacchi DDoS sono divenuti una minaccia crescente, triplicati rispetto all’anno precedente a causa della mole di lavoratori online e delle attività connesse al telelavoro, al quale non tutte le aziende erano pronte ad adeguarsi. In questo periodo l’interruzione dei servizi web e internet costituisce un problema di maggior impatto per le imprese poiché, in alcuni casi, la risorsa online rappresenta l’unico modo per mettere a disposizione dei clienti beni e servizi. Inoltre, quest’anno si nota un cambiamento nei target: prima gli attacchi erano mirati principalmente a risorse pubbliche delle imprese mentre adesso abbiamo osservato come gli attacchi DDoS prendano di mira elementi dell’infrastruttura interna, ad esempio il gateway VPN aziendale o i server di posta elettronica.

Una possibile contromisura rispetto agli attacchi applicativi è un’infrastruttura scalabile e resiliente.

Cos’è un DDoS?

Un attacco DDoS (Distributed Denial of Service) è un crimine informatico in cui l’autore dell’attacco inonda un server con traffico Internet per impedire agli utenti di accedere ai servizi di un sito web o di una piattaforma.

Le motivazioni che spingono ad eseguire un DDoS sono varie, così come i tipi di individui e organizzazioni colpevoli di perpetrare questa forma di attacco. Alcuni attacchi vengono effettuati da individui scontenti e hacktivisti che desiderano abbattere i server di un’azienda semplicemente per dare un monito sfruttandone le debolezze al fine di esprimere disapprovazione.

Spesso, però, gli attacchi DDoS sono finanziariamente motivati, ad esempio un concorrente che interrompe le operazioni online di un’altra azienda per sottrarle clienti. Altri implicano l’estorsione, in cui gli autori attaccano un’azienda e installano ostageware o ransomware sui loro server, quindi li costringono a pagare una grossa somma per riparare il danno: ripristinare il servizio, non rendere pubblici i dati estorti, ecc.

Gli attacchi DDoS sono una minaccia crescente e anche alcune delle più grandi aziende non ne sono immuni.

Il più grande attacco della storia si è verificato nel febbraio 2020 nientemeno che ad Amazon Web Services (AWS), superando un precedente attacco a GitHub due anni prima.

Le ramificazioni DDoS includono un calo del traffico legittimo, perdita di affari e danni alla reputazione.

L’Internet of Things (IoT) continua a proliferare, come il numero di dipendenti che lavorano da casa, e quindi il numero di dispositivi connessi a una rete. La sicurezza di ogni dispositivo IoT potrebbe non essere necessariamente al passo con questi cambiamenti avvenuti in velocità, lasciando la rete vulnerabile agli attacchi.

L’importanza della protezione e mitigazione DDoS è fondamentale.

Come funzionano gli attacchi DDoS

Un attacco DDoS mira a sopraffare i dispositivi, i servizi e la rete del target con traffico Internet falso, rendendo inaccessibili o inutilizzabili per gli utenti legittimi tutti i servizi legati a quella rete.

Gli attacchi DDoS sono divenuti una minaccia talmente diffusa e crescente da doverla conoscere approfonditamente.

DoS vs DDoS

DDoS è una sottocategoria dell’attacco DoS (Denial of Service). In un attacco DoS, l’attaccante utilizza una singola connessione per colpire un bersaglio con richieste false o per tentare di sfruttare una vulnerabilità della sicurezza informatica.

DDoS è di dimensioni maggiori. Utilizza migliaia (anche milioni) di dispositivi connessi per raggiungere il suo obiettivo. L’enorme volume dei dispositivi utilizzati rende molto più difficile combattere gli attacchi DDoS.

Botnet

I botnet sono lo strumento principale con cui vengono eseguiti gli attacchi DDoS.

L’aggressore hackererà computer o altri dispositivi e installerà un codice dannoso, o un malware, trasformandoli in bot. Insieme, i computer infetti formano una rete chiamata botnet. L’aggressore quindi ordina alla botnet di sovraccaricare i server e i dispositivi della vittima/target con più richieste di connessione di quante ne possano gestire.

Sintomi degli attacchi DDoS

Uno dei maggiori problemi con l’identificazione di un attacco DDoS è che i sintomi non sono insoliti. Molti dei sintomi sono simili a quelli che gli utenti riscontrano ogni giorno, come problemi con la velocità di caricamento o download lento, siti Web che non sono disponibili, connessione Internet interrotta o quantità eccessiva di spam.

Inoltre, un attacco DDoS può durare da poche ore a mesi e il grado di attacco può variare.

Quindi come riconoscere questo rischio crescente?

Bisognerebbe dotarsi di servizi di monitoraggio costante sulle reti aziendali.

Tipi di attacchi DDoS

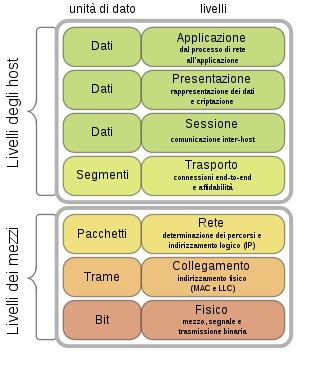

Attacchi diversi prendono di mira parti diverse di una rete e sono classificati in base ai livelli di connessione di rete che prendono di mira. Una connessione Internet è composta da sette diversi livelli, come definito dal modello OSI (Open Systems Interconnection) creato dall’Organizzazione internazionale per la standardizzazione, che consente a diversi sistemi informatici di essere in grado di dialogare tra loro.

Volume-Based or Volumetric Attacks

Questo tipo di attacco mira a controllare tutta la larghezza di banda disponibile. L’amplificazione DNS (Domain Name System) è un esempio di attacco volumetrico. In questo scenario, l’autore dell’attacco falsifica l’indirizzo del bersaglio, quindi invia una richiesta di ricerca del nome DNS a un server DNS aperto con l’indirizzo falsificato.

Quando il server DNS invia la risposta del record DNS, viene inviata invece alla destinazione, con il risultato che la destinazione riceve un’amplificazione della query.

Protocol Attacks

Gli attacchi al protocollo consumano tutta la capacità disponibile dei server web o di altre risorse, come i firewall. Espongono punti deboli nei livelli 3 e 4 dello stack del protocollo OSI per rendere inaccessibile il target.

Un SYN flood è un esempio di attacco al protocollo, in cui l’autore dell’attacco invia al bersaglio un numero enorme di richieste di handshake TCP (Transmission Control Protocol) con indirizzi IP di origine falsificati. I server della destinazione tentano di rispondere a ciascuna richiesta di connessione, ma l’handshake finale non si verifica mai, travolgendo la destinazione nel processo di tentativi di risposta.

Application-Layer Attacks

Questi attacchi mirano a esaurire o sopraffare le risorse del bersaglio, ma sono difficili da contrassegnare come dannosi. Spesso definito attacco DDoS di livello 7, con riferimento al livello 7 del modello OSI, un attacco a livello di applicazione prende di mira il livello in cui le pagine Web vengono generate in risposta alle richieste HTTP (Hypertext Transfer Protocol).

Un server esegue query dai database per generare una pagina web. In questa forma di attacco, si obbliga il server della vittima a gestire più query del normale.

Un flood HTTP è un tipo di attacco a livello di applicazione ed è simile all’aggiornamento costante di un browser Web su computer diversi contemporaneamente. In questo modo, il numero eccessivo di richieste HTTP travolge il server, provocando un attacco DDoS.

Prevenzione DDoS

È estremamente difficile evitare gli attacchi perché il rilevamento preventivo è pressochè impossibile. Ciò è dovuto al fatto che i sintomi dell’attacco potrebbero non variare molto dai tipici problemi di disservizio. Inoltre, il livello di sofisticazione e complessità delle tecniche e DDoS continua a crescere.

Molte aziende accolgono con favore un picco nel traffico Internet, soprattutto se l’azienda ha recentemente lanciato nuovi prodotti o servizi o ha annunciato notizie che smuovono il mercato. Perciò non ravvisa problemi, il traffico è atteso, e non allarma il reparto competente. In quanto tale, la prevenzione non è sempre possibile, quindi è meglio che un’organizzazione pianifichi una risposta prima che un attacco si verifichi.

DDoS Mitigation

Una volta che un sospetto attacco è in corso, un’organizzazione ha diverse opzioni per mitigarne gli effetti.

Risk Assessment

Le organizzazioni dovrebbero condurre regolarmente valutazioni e audit dei rischi sui propri dispositivi, server e reti. Sebbene sia impossibile evitare completamente un DDoS, una conoscenza approfondita sia dei punti di forza che delle vulnerabilità delle risorse hardware e software dell’organizzazione è molto importante. Conoscere i segmenti più vulnerabili della rete di un’organizzazione è fondamentale per comprendere quale strategia implementare per ridurre i danni e le interruzioni che un attacco DDoS può comportare.

Traffic Differentiation

Se un’organizzazione ritiene di essere stata vittima di un attacco DDoS, una delle prime cose da fare è determinare la qualità o l’origine del traffico anomalo. Ovviamente, un’organizzazione non può interrompere del tutto il traffico, poiché ciò significherebbe buttare via il buono con il cattivo.

Come strategia di mitigazione, utilizza una rete Anycast per distribuire il traffico di attacco su una rete di server distribuiti. Questa operazione viene eseguita in modo che il traffico venga assorbito dalla rete e diventi più gestibile.

Black Hole Routing

Un’altra forma di difesa è l’instradamento del buco nero, in cui un amministratore di rete, o il provider di servizi Internet di un’organizzazione, crea un percorso in un buco nero e spinge il traffico in quel buco nero. Con questa strategia, tutto il traffico, buono e cattivo, viene instradato su una rotta nulla ed essenzialmente eliminato dalla rete. Questo può essere piuttosto estremo, poiché anche il traffico legittimo viene interrotto, ma potrebbe limitare i danni dell’attacco.

Rate Limiting

Un altro modo per mitigare gli attacchi DDoS è limitare il numero di richieste che un server può accettare entro un determinato periodo di tempo. Questo da solo generalmente non è sufficiente per combattere un attacco più sofisticato, ma potrebbe servire come componente di un approccio su più fronti.

Firewalls

Per ridurre l’impatto di un attacco di livello 7, alcune organizzazioni optano per un Web Application Firewall ( WAF ). Un WAF è un’appliance che si trova tra Internet e i server di un’azienda e funge da proxy inverso. Come con tutti i firewall, un’organizzazione può creare un insieme di regole che filtrano le richieste. Possono iniziare con una serie di regole e quindi modificarle in base a ciò che osservano durante l’attività sospetta svolta dal DDoS.

Se un’organizzazione ritiene di essere stata appena vittima di un attacco DDoS, una delle prime cose da fare è determinare la qualità o l’origine del traffico anomalo.

DDoS Protection Solution

Una soluzione di protezione DDoS include elementi che aiutano un’organizzazione sia nella difesa che nel monitoraggio. Poiché il livello di sofisticazione e complessità degli attacchi continua a evolversi, le aziende necessitano di una soluzione che possa assisterle con attacchi noti e zero-day. Una soluzione di protezione DDoS dovrebbe impiegare una gamma di strumenti in grado di difenderla da ogni tipo di attacco DDoS e monitorare centinaia di migliaia di parametri contemporaneamente.

![]() info@securityarchitect.it

info@securityarchitect.it

Scopri le nostre soluzioni di monitoraggio:

Implementazione di controlli Zero Trust per la conformità

La Direttiva NIS2: sicurezza delle Reti Industriali e dei Sistemi OT supportata da CISCO

Threat Actors, Malware e Exploited Vulnerabilities 2024

Blindare la Supply Chain: scegliere accuratamente i fornitori

La Sicurezza Informatica in Italia: Normative e Framework

Frodi BEC: attenzione alla truffa dell’IBAN

- Blog (65)

- Case Studies (17)

- Eventi (1)

- News (65)

- Aprile 2024 (1)

- Marzo 2024 (2)

- Febbraio 2024 (3)

- Gennaio 2024 (1)

- Dicembre 2023 (1)

- Novembre 2023 (4)

- Agosto 2023 (2)

- Luglio 2023 (3)

- Maggio 2023 (1)

- Marzo 2023 (3)

- Febbraio 2023 (2)

- Gennaio 2023 (3)

- Dicembre 2022 (2)

- Novembre 2022 (2)

- Ottobre 2022 (4)

- Settembre 2022 (2)

- Agosto 2022 (1)

- Luglio 2022 (4)

- Giugno 2022 (3)

- Maggio 2022 (3)

- Aprile 2022 (3)

- Marzo 2022 (3)

- Febbraio 2022 (3)

- Gennaio 2022 (2)

- Dicembre 2021 (4)

- Novembre 2021 (2)

- Ottobre 2021 (4)

- Settembre 2021 (4)

- Luglio 2021 (2)

- Giugno 2021 (1)

- Maggio 2021 (8)

- Aprile 2021 (27)

- Marzo 2021 (7)