Come garantire un telelavoro sicuro e contrastare il rischio di attacchi informatici

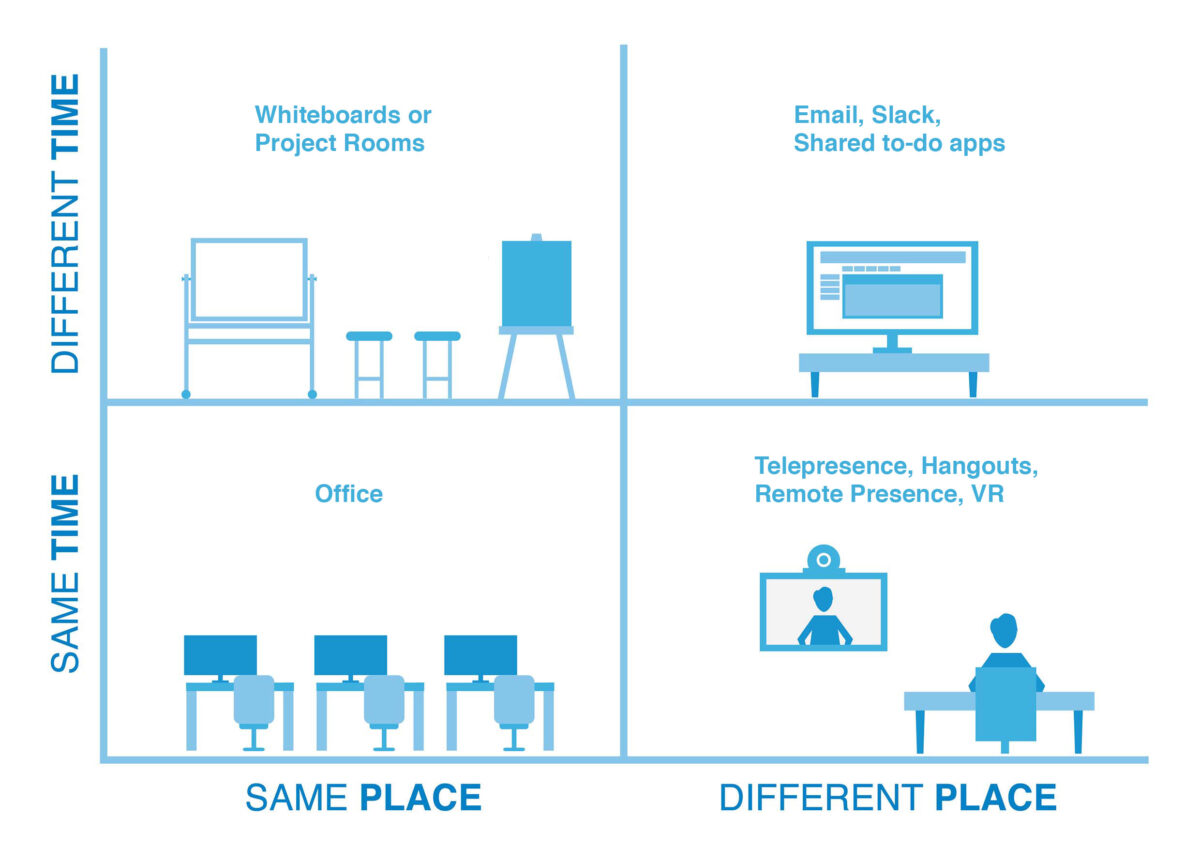

Nello scenario attuale, le abitudini professionali si stanno adattando a nuove esigenze. È sempre più diffuso il workplace ibrido, un ambiente dove le persone si trovano a lavorare in modalità diverse – in ufficio, a casa, in mobilità.

Il tema della sicurezza è diventato centrale.

Rischi e limitazioni che derivano dalla connessione a reti Wi-Fi di router home office

In tema di workplace ibrido è doveroso considerare soprattutto i rischi e le limitazioni derivanti dalla connessione all’ambiente aziendale tramite una rete Wi-Fi home office rispetto all’utilizzo di access point professionali.

Accesso da posizioni senza connessione a Internet via cavo.

Esistono realtà in cui la copertura fornita dall’operatore è inadeguata o inesistente, il che impedisce di beneficiare di una connessione stabile. Un access point professionale dispone di un uplink universale cablato che può essere connesso a qualunque porta dei router residenziali senza alcuna configurazione. E nelle aree in cui non è disponibile una connessione a Internet via cavo (Fibra, ADSL)? È possibile dotare l’access point di un modem USB con connessione 3G/4G. La finalità è estendere l’ambiente di lavoro mantenendone invariate le garanzie di sicurezza, crittografia, user experience e controllo della navigazione.

Capacità di gestione

Il router home office non è controllato dall’azienda. Ciò presuppone una limitazione significativa nel momento in cui è necessario gestire la connessione Wi-Fi dei telelavoratori. L’access point professionale e la rete Wi-Fi aziendale sono interamente gestiti dall’azienda. Questo consente una visibilità molto più completa e capacità avanzate di risoluzione di problemi di qualunque tipo da remoto. Inoltre, l’azienda può occuparsi attivamente degli aggiornamenti di firmware dell’access point, affinché questo rimanga protetto da nuovi attacchi.

Efficienza della rete Wi-Fi

L’efficienza e la velocità di connessione, fornite da una rete Wi-Fi home office condivisa da decine di dispositivi, saranno certamente inadeguate. Rispetto a un router home office, un access point professionale presenta chiari vantaggi in termini di efficienza: velocità e prioritizzazione del traffico. Se a ciò aggiungiamo che l’access point si collega direttamente via cavo al router (il che neutralizza le limitazioni che contraddistinguono la connessione Wi-Fi del router) e che il numero di dispositivi connessi alla rete Wi-Fi aziendale è notevolmente inferiore di quello dei dispositivi collegati alla rete Wi-Fi home office, otteniamo un’esperienza d’uso nettamente migliore.

Copertura di segnale Wi-Fi

La copertura di segnale Wi-Fi offerta da un router home office è inferiore rispetto a quella fornita da un access point professionale. Si tratta di un fattore rilevante in quanto potrebbe costringere il telelavoratore a privilegiare il suo posizionamento vicino al router per beneficiare di una buona copertura di rete a discapito di altre ubicazioni che potrebbero risultare più opportune per lavorare (luce migliore, meno rumore, comodità, utilizzo di una scrivania, ecc.). Le soluzioni basate su access point professionali offrono molta più libertà. Inoltre, consentono al dipendente di posizionarsi dove preferisce senza doversi preoccupare della copertura di rete.

Contrastare il rischio di attacchi informatici

Inoltre, un rischio concreto che il workplace ibrido pone alla sicurezza è rappresentato dagli attacchi informatici diretti ai dipendenti che lavorano dalle proprie case, un’eventualità che potrebbe provocare danni notevoli all’organizzazione coinvolta.

Per questo HPE ha realizzato una guida specifica a supporto delle aziende per contrastare possibili attacchi informatici. Adatta a imprese di ogni genere e settore, la guida di HPE Aruba descrive i principali rischi per la sicurezza che i criminali informatici tendono a sfruttare e le procedure da adottare per evitarli.

Aumento della superficie di attacco

Gli ambienti domestici, che fino a poco tempo fa non erano attraenti agli occhi dei criminali informatici, sono diventati un obiettivo di attacco prioritario per l’elevata probabilità che persone impegnate nel telelavoro abbiano accesso a preziose informazioni aziendali. La soluzione più utilizzata a casa è un router home office ma i vari modelli di router domestici sono ormai noti e, con essi, si conoscono anche i loro punti deboli. Per risolvere questo problema, si suggerisce di utilizzare un access point enterprise, gestito dall’azienda, con cui è possibile creare una rete WiFi corporate sicura separata dal WiFi di casa e protetta da un ulteriore livello di firewall implementato dall’access point stesso.

Connessione a reti WiFi non sicure

La necessità di collegarsi alle reti Wi-Fi home office implica che i dispositivi aziendali debbano connettersi a reti Wi-Fi di ogni tipo, anche non sicure. Inoltre, il fatto che in molti casi sia l’utente a decidere quando attivare il proprio client VPN lascia aperta la possibilità che possa connettersi senza che l’azienda, tramite la VPN, possa attuare politiche che impediscano comportamenti potenzialmente dannosi. Per questo, si propone di utilizzare risorse basate su un access point business che replica la medesima rete WiFi aziendale dell’ufficio. Un dispositivo aziendale sarà così abilitato esclusivamente alla connessione alla rete WiFi dell’azienda, bloccando qualsiasi altra rete WiFi e aumentando il livello di sicurezza e robustezza crittografica del workplace ibrido.

Rete condivisa all’interno dell’ambiente home office

I dispositivi aziendali si connettono alla stessa rete WiFi a cui si collegano gli altri dispositivi domestici. Ognuno di essi, nel caso in cui sia stato compromesso da un attacco informatico, è un rischio notevole perché potrebbe aprire la strada ad un attacco ai dispositivi aziendali. Nel caso di un access point business, invece, i dispositivi aziendali sono connessi a una VLAN aziendale indipendente gestita dall’azienda stessa. Il che rende impossibile la comunicazione tra dispositivi aziendali e dispositivi domestici.

Crittografia e meccanismi di sicurezza Wi-Fi

I criminali informatici sono consapevoli delle vulnerabilità derivanti dalla debole crittografia delle reti Wi-Fi home office e sono in grado di servirsene per accedere alle informazioni trasmesse da qualsiasi dispositivo connesso a queste reti. Inoltre, una volta che il criminale informatico riesce ad accedere alla rete domestica, ottiene connettività diretta con il dispositivo aziendale e può tentare di sfruttarne le vulnerabilità. Un access point business dispone di meccanismi crittografici più solidi che prevedono credenziali differenti per ciascun dispositivo e il supporto del nuovo standard di sicurezza WPA3 che evita accessi non autorizzati alla rete e la decodifica delle informazioni trasmesse.

Rilevamento di attacchi di intrusione radio (IDS/IPS)

Un dispositivo manomesso potrebbe lanciare attacchi DoS (Denial of Service) per impedire l’accesso agli altri dispositivi collegati alla stessa rete Wi-Fi home office. Un dispositivo alterato potrebbe agire come falso access point, sostituendosi al router home office. Attraverso un access point enterprise si ha una doppia protezione: da un lato la capacità di identificare e inibire l’access point rogue, dall’altro un meccanismo di autenticazione che può essere incorporato sulla base di certificati che permettono al dispositivo aziendale di verificare l’identità del server al quale si collegherà. Se il certificato presentato dal server corrisponde a quello memorizzato nel database locale del dispositivo si eviterà qualsiasi connessione a possibili router fasulli.

Nuove tecnologie sul mercato

Hewlett Packard Enterprise, propone soluzioni di telelavoro per il workplace ibrido. Queste sono basate su reti Wi-Fi /LAN fornite tramite access point di livello aziendale, come ad esempio la soluzione Home Office.

Vi sono differenti soluzioni affidabili. Queste forniscono prestazioni eccellenti e contribuiscono alla creazione di un ambiente di lavoro sicuro. In particolare per chi lavora anche da casa. Le soluzioni fanno in modo che le responsabilità legate alla sicurezza aziendale non gravino sulle spalle dei dipendenti.

In particolare, in questo ambito HPE Aruba offre Aruba ESP, la prima piattaforma cloud-native del settore. Essa si basata su AI che prevede e risolve i problemi sull’edge di rete prima che possano verificarsi e permette di estendere l’esperienza del dipendente in un ambiente home office in totale sicurezza.

È costruita su AIOps, sul modello per la sicurezza di rete Zero Trust e su una architettura unificata per ambienti campus, data center, sedi distaccate e di telelavoro. Questi, insieme, danno vita a una piattaforma all-in-one automatizzata che analizza, i dati in transito attraverso i diversi domini. Aruba ESP tiene traccia dei parametri SLA, individua le anomalie e si auto-ottimizza identificando e mettendo in sicurezza i dispositivi sconosciuti che si connettono alla rete.

Un mondo in continuo sviluppo:

Di recente Aruba ESP è stata ulteriormente migliorata con elementi essenziali per garantire una iper-consapevolezza dell’ambiente operativo attraverso access point e switch che agiscono come piattaforme IoT/OT multiprotocollo.

Il fine è di migliorare la produttività del workplace ibrido. Un notevole salto in avanti rispetto a quanto si può ottenere attraverso una connettività elementare e un monitoraggio basato su tecniche di machine learning.

In altre parole, come conferma Alessandro Ercoli, System Engineering Manager di HPE Aruba Italia:

Aruba ESP è una piattaforma dotata del “sesto senso”, che si basa sugli Insight dell’IA per identificare e risolvere rapidamente i problemi prima che possano causare lamentele da parte degli utenti o avere ripercussioni sul Business. Aruba ESP è un’esperienza che offre un’estrema flessibilità di consumo SaaS e NaaS, grazie ai suoi modelli di finanziamento.

Conclude Stefano Brioschi, Category Manager di HPE Aruba Italia:

Gli eventi della prima metà del 2020 hanno accelerato la necessità di adeguarsi ai cambiamenti, per supportare una forza lavoro sempre più flessibile e distribuita. Investire sull’Edge per le aziende è diventata una necessità per poter avere controllo, sicurezza, affidabilità e dati elaborati. La nostra strategia è di poter utilizzare implementazioni cloud già esistenti per assistere rapidamente il cliente in questa trasformazione digitale. Siamo convinti che la tecnologia possa permettere alle aziende, anche in questo momento, di continuare il business. Di perseguire i propri obiettivi e rispondere alle esigenze dei clienti.

scopri le nostre soluzione legato all’hybrid workplace:

Implementazione di controlli Zero Trust per la conformità

La Direttiva NIS2: sicurezza delle Reti Industriali e dei Sistemi OT supportata da CISCO

Threat Actors, Malware e Exploited Vulnerabilities 2024

Blindare la Supply Chain: scegliere accuratamente i fornitori

La Sicurezza Informatica in Italia: Normative e Framework

Frodi BEC: attenzione alla truffa dell’IBAN

Il NIST identifica attacchi informatici che manipolano l’IA

Questo Natale facciamoci un regalo: proteggiamo il nostro business

Sicurezza Informatica: una necessità nel Sud Italia

- Blog (65)

- Case Studies (17)

- Eventi (1)

- News (65)

- Aprile 2024 (1)

- Marzo 2024 (2)

- Febbraio 2024 (3)

- Gennaio 2024 (1)

- Dicembre 2023 (1)

- Novembre 2023 (4)

- Agosto 2023 (2)

- Luglio 2023 (3)

- Maggio 2023 (1)

- Marzo 2023 (3)

- Febbraio 2023 (2)

- Gennaio 2023 (3)

- Dicembre 2022 (2)

- Novembre 2022 (2)

- Ottobre 2022 (4)

- Settembre 2022 (2)

- Agosto 2022 (1)

- Luglio 2022 (4)

- Giugno 2022 (3)

- Maggio 2022 (3)

- Aprile 2022 (3)

- Marzo 2022 (3)

- Febbraio 2022 (3)

- Gennaio 2022 (2)

- Dicembre 2021 (4)

- Novembre 2021 (2)

- Ottobre 2021 (4)

- Settembre 2021 (4)

- Luglio 2021 (2)

- Giugno 2021 (1)

- Maggio 2021 (8)

- Aprile 2021 (27)

- Marzo 2021 (7)