La prevenzione è sempre fondamentale!

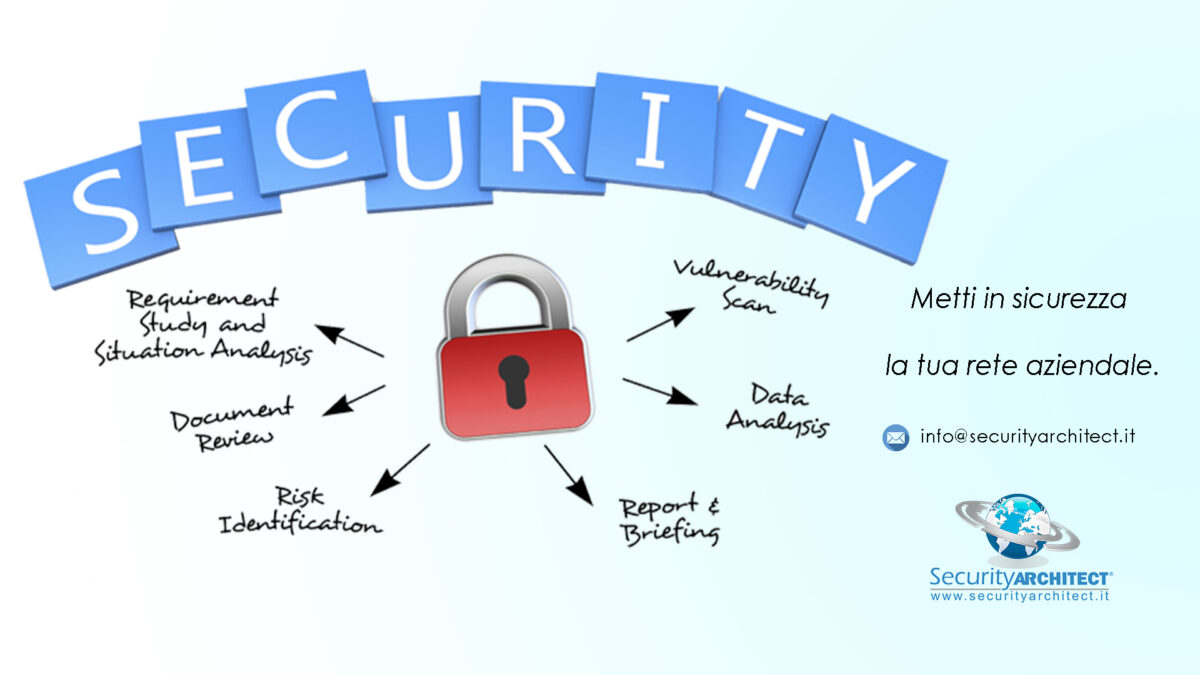

La gestione della sicurezza in caso di smart working, è un’estensione della più ampia strategia di security che deve già essere presente in ogni azienda. Infatti, se vi sono lacune già all’interno del perimetro aziendale, queste influenzeranno negativamente anche le attività da remoto. È nostra responsabilità rimanere vigili ed essere capaci di adattarci alle nuove pratiche del lavoro, che si tratti di un singolo individuo, di una grande impresa o di una PMI. Più ci sensibilizziamo e sensibilizziamo gli altri sui rischi informatici, più noi tutti saremo al sicuro. Metti in sicurezza la tua rete aziendale…

Ricorda: la sicurezza non è questione di se accadrà… , ma di quando accadrà…

La minaccia degli hacker: attacchi ai server aziendali per arrivare ai dati

Se pensi ancora che la sicurezza della rete aziendale sia una tematica sottovalutabile, ecco una domanda: sapevi che gli hacker guadagnano immense somme di denaro attraverso il furto di dati? E non c’è differenza tra piccole o grandi imprese: tutti sono sottoposti al rischio, perché online ogni dato ha un valore, compresi quelli personali di ciascuno.

Come proteggersi? La risposta è una: conoscere per contrastare. In questi casi, affidarsi ad un’azienda proattiva, esperta nel settore, che si occupi di rilevamenti preliminari e pronta a prestare monitoraggio costante è un primo passo fondamentale.

Operatività: la sicurezza della rete aziendale in pratica

Se il primo mezzo per proteggersi è conoscere, il secondo punto della strategia per mettere in sicurezza la rete aziendale è agire.

Una volta individuate le lacune del sistema col supporto degli esperti, è necessario agire prontamente per attivare i giusti strumenti e condividere con i collaboratori la possibilità di conoscere e individuare le potenziali minacce.

Tra i primi metodi di protezione da mettere in atto ci sono:

- i firewall, VPN e gli antivirus;

- il controllo dei file scaricati, che devono essere valutati attraverso anti-malware/anti-phishing;

- le pratiche di Data Loss Prevention, come l’attivazione di accessi diversificati in base al ruolo del dipendente e identificazione di un gestore del database dei dati utente in modo da prevenire la perdita di dati;

- Cloud, data storage, computing o networking ai quali deve essere applicata un’attenta pratica di Log Policies e Data Loss Prevention.

Metti in sicurezza la tua rete aziendale, scrivi a:

![]() info@securityarchitect.it

info@securityarchitect.it

Soluzioni e Servizi:

Implementazione di controlli Zero Trust per la conformità

La Direttiva NIS2: sicurezza delle Reti Industriali e dei Sistemi OT supportata da CISCO

Threat Actors, Malware e Exploited Vulnerabilities 2024

Blindare la Supply Chain: scegliere accuratamente i fornitori

La Sicurezza Informatica in Italia: Normative e Framework

Frodi BEC: attenzione alla truffa dell’IBAN

- Blog (65)

- Case Studies (17)

- Eventi (1)

- News (65)

- Aprile 2024 (1)

- Marzo 2024 (2)

- Febbraio 2024 (3)

- Gennaio 2024 (1)

- Dicembre 2023 (1)

- Novembre 2023 (4)

- Agosto 2023 (2)

- Luglio 2023 (3)

- Maggio 2023 (1)

- Marzo 2023 (3)

- Febbraio 2023 (2)

- Gennaio 2023 (3)

- Dicembre 2022 (2)

- Novembre 2022 (2)

- Ottobre 2022 (4)

- Settembre 2022 (2)

- Agosto 2022 (1)

- Luglio 2022 (4)

- Giugno 2022 (3)

- Maggio 2022 (3)

- Aprile 2022 (3)

- Marzo 2022 (3)

- Febbraio 2022 (3)

- Gennaio 2022 (2)

- Dicembre 2021 (4)

- Novembre 2021 (2)

- Ottobre 2021 (4)

- Settembre 2021 (4)

- Luglio 2021 (2)

- Giugno 2021 (1)

- Maggio 2021 (8)

- Aprile 2021 (27)

- Marzo 2021 (7)